Введение: Новая архитектура технологического суверенитета

Начало 2026 года знаменует собой фундаментальный водораздел в истории российской IT-отрасли и государственного управления. Период «мягких рекомендаций» и добровольного импортозамещения, длившийся с 2014 года, окончательно завершился. В силу вступили жесткие императивные нормы, запрещающие использование иностранного программного обеспечения на значимых объектах критической информационной инфраструктуры (КИИ). Для владельцев таких объектов — от федеральных министерств до региональных энергосетевых компаний и банков — вопрос перестал быть дискуссионным и перешел в плоскость юридической ответственности, вплоть до уголовной.

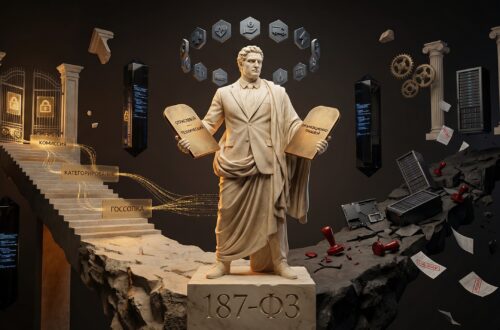

Геополитические события 2022 года стали катализатором, ускорившим трансформацию нормативного ландшафта. Если ранее Федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» воспринимался многими как рамочный документ, требующий лишь формального категорирования, то Указы Президента РФ № 166 и № 250, а также последовавшие за ними Постановления Правительства, создали жесткий каркас обязательств. Технологический суверенитет перестал быть абстракцией; он стал обязательным условием для продолжения операционной деятельности стратегически важных предприятий.

В настоящем отчете представлен исчерпывающий анализ текущей ситуации, сложившейся к началу 2026 года, а также стратегический прогноз развития требований до 2030 года. Документ аккумулирует анализ нормативной базы, разъяснения регуляторов (ФСТЭК, Минцифры, ФСБ), судебную практику и опыт реальных проектов миграции. Цель данного исследования — дать IT-директорам, руководителям служб безопасности, специалистам по закупкам и владельцам объектов КИИ детальную дорожную карту действий в условиях новой правовой реальности, минимизирующую риски штрафов, срывов бизнес-процессов и персональной ответственности.

Раздел 1. Нормативно-правовой фундамент: Эволюция и жесткость требований

Система регулирования импортозамещения в сфере КИИ представляет собой сложный, многоуровневый механизм, где каждый последующий нормативный акт ужесточает требования предыдущего. Понимание этой иерархии критически важно для построения легитимной стратегии защиты.

1.1. Федеральный закон № 187-ФЗ: Базис регулирования

Принятый в 2017 году Федеральный закон № 187-ФЗ заложил основу понятия критической информационной инфраструктуры. Он определил субъектный состав — государственные органы, учреждения, юридические лица и индивидуальные предприниматели, которым принадлежат информационные системы (ИС), информационно-телекоммуникационные сети (ИТС) и автоматизированные системы управления (АСУ), функционирующие в стратегических отраслях.

К сферам действия закона относятся:

- Здравоохранение и наука.

- Транспорт и связь.

- Энергетика и ТЭК (включая атомную энергию).

- Банковская сфера и финансовые рынки.

- Оборонная, ракетно-космическая, горнодобывающая, металлургическая и химическая промышленность.

Ключевым механизмом закона является категорирование. В зависимости от масштаба возможных последствий инцидента (социальных, политических, экономических, экологических или для обороны страны), объекту присваивается категория значимости: первая (самая высокая), вторая, третья или «без категории». Именно наличие категории «значимого объекта КИИ» (ЗОКИИ) запускает механизм обязательных требований по импортозамещению, введенных последующими указами.

Важно отметить, что закон предусматривает регулярный пересмотр категории — каждые 5 лет, а в ряде случаев и чаще. Изменение категории влечет за собой изменение требований к системе защиты и, как следствие, к используемому ПО и оборудованию.

1.2. Указ Президента РФ № 166: Точка невозврата

Указ Президента РФ от 30.03.2022 № 166 «О мерах по обеспечению технологической независимости и безопасности критической информационной инфраструктуры Российской Федерации» стал поворотным моментом. Документ ввел два фундаментальных запрета, разделивших историю эксплуатации КИИ на «до» и «после».

Первый запрет, вступивший в силу с 31 марта 2022 года, касался закупок. Заказчикам (преимущественно субъектам 223-ФЗ и госорганам) было запрещено приобретать иностранное программное обеспечение, в том числе в составе программно-аппаратных комплексов, для использования на значимых объектах КИИ без согласования с профильными ведомствами. Это ограничение моментально заморозило проекты модернизации, основанные на западных технологиях (SAP, Oracle, Cisco, Microsoft), заставив организации экстренно пересматривать IT-стратегии.

Второй запрет, являющийся наиболее критичным в текущем контексте, вступил в силу 1 января 2025 года. Согласно подпункту «б» пункта 1 Указа, органам государственной власти и заказчикам запрещается использовать иностранное ПО на принадлежащих им значимых объектах КИИ.

Юридическая тонкость формулировки «использовать» имеет колоссальное значение. Запрет распространяется не только на новые внедрения, но и на уже эксплуатируемые системы, даже если лицензии на них были приобретены законно и являются бессрочными. С 1 января 2025 года любой запуск экземпляра иностранного ПО (например, Windows Server или СУБД Oracle) на значимом объекте КИИ, принадлежащем субъекту регулирования, де-юре становится нарушением Указа Президента, что создает базу для прокурорского реагирования и административного преследования.

1.3. Указ Президента РФ № 250: Персонификация ответственности

Спустя месяц после Указа № 166 был подписан Указ Президента РФ от 01.05.2022 № 250 «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации». Этот документ сместил фокус с технологий на управленческие процессы и персональную ответственность.

Указ № 250 установил несколько принципиальных требований:

- Ответственность топ-менеджмента: Возложение полномочий по обеспечению информационной безопасности непосредственно на заместителя руководителя организации. Это выводит вопросы ИБ из зоны ответственности IT-директора или начальника отдела безопасности на уровень совета директоров и правления.

- Структурные изменения: Обязательное создание структурного подразделения по ИБ (или наделение такими функциями существующего).

- Запрет на СЗИ из недружественных стран: С 1 января 2025 года запрещается использовать средства защиты информации, странами происхождения которых являются недружественные государства.

- Привлечение лицензиатов: Обязанность привлекать к работам по мониторингу и реагированию на инциденты только аккредитованные центры ГосСОПКА (лицензиаты ФСТЭК/ФСБ).

Взаимосвязь Указов № 166 и № 250 создает ситуацию «двойного удара»: организация обязана заместить не только прикладное и системное ПО (Указ 166), но и всю экосистему безопасности (Указ 250), включая межсетевые экраны, системы обнаружения вторжений и антивирусы.

1.4. Постановление Правительства № 1912: Вектор на «железо»

Если программное обеспечение требовало замены к 2025 году, то для аппаратной части (серверов, систем хранения данных, телекоммуникационного оборудования) сроки были установлены более реалистичные, но с жесткими промежуточными этапами. Постановление Правительства РФ от 14.11.2023 № 1912 «О порядке перехода субъектов КИИ… на преимущественное применение доверенных ПАК» регламентирует этот процесс.

Документ вводит понятие «Доверенный программно-аппаратный комплекс (ПАК)» и устанавливает график ограничений:

- С 1 сентября 2024 года: Введен запрет на приобретение и использование новых (приобретенных после этой даты) ПАК, не являющихся доверенными, на значимых объектах КИИ. Это означает, что любое расширение инфраструктуры после осени 2024 года возможно только на базе отечественного оборудования.

- До 1 января 2030 года: Субъекты КИИ обязаны обеспечить полный переход на преимущественное применение доверенных ПАК на всех своих значимых объектах. Это финальный дедлайн для вывода из эксплуатации всего унаследованного западного оборудования (Legacy).

Постановление также определяет критерии доверенности. ПАК признается доверенным, если он одновременно соответствует двум условиям: включен в Единый реестр российской радиоэлектронной продукции (ведение Минпромторга) и включен в Единый реестр российского ПО (ведение Минцифры) в части встроенного софта. Кроме того, ПАК должен соответствовать требованиям по информационной безопасности, утвержденным ФСТЭК и ФСБ.17

Раздел 2. Рубеж 2026 года: Механика запретов и практика исключений

Наступление 2026 года перевело теоретические дискуссии об импортозамещении в плоскость практического выживания предприятий. Ключевой вопрос, стоящий перед IT-директорами: как легализовать остатки иностранного ПО, которые невозможно заменить одномоментно без остановки критических процессов?

2.1. Тотальный запрет и круг субъектов

Запрет на использование иностранного ПО с 1 января 2025 года, установленный Указом № 166, распространяется на «органы государственной власти» и «заказчиков». Под термином «заказчики» в контексте Указа понимаются юридические лица, осуществляющие закупки в соответствии с Федеральным законом № 223-ФЗ (за исключением организаций с муниципальным участием).

Это создает важную юридическую коллизию. Частные компании, являющиеся субъектами КИИ (например, частные банки, телекоммуникационные операторы, частные клиники), но не подпадающие под действие 223-ФЗ, формально не связаны прямым запретом Указа № 166 на использование иностранного ПО. Однако они обязаны выполнять требования приказов ФСТЭК (в частности, Приказа № 239) по обеспечению безопасности значимых объектов. Регулятор все чаще указывает, что использование иностранного ПО в текущих условиях создает неустранимые уязвимости («недекларированные возможности», отсутствие обновлений безопасности, риск удаленного отключения), что делает невозможным аттестацию системы защиты. Таким образом, частный сектор принуждается к импортозамещению через механизмы контроля безопасности, а не через прямой запрет закупок.

2.2. Процедура обоснования невозможности соблюдения запрета

Законодательство предусматривает механизм исключений, позволяющий использовать иностранное ПО при отсутствии отечественных аналогов. Этот механизм базируется на Постановлении Правительства РФ от 16.11.2015 № 1236 и Постановлении от 22.08.2022 № 1478 (для объектов КИИ).

Для продолжения использования или закупки иностранного ПО необходимо подготовить обоснование невозможности соблюдения запрета. Процедура включает следующие этапы:

- Анализ Реестра: Заказчик должен проверить Единый реестр российского ПО и Единый реестр евразийского ПО на наличие продуктов того же класса, что и требуемое иностранное ПО.

- Сравнение характеристик: Если аналоги в реестре есть, необходимо провести детальное сравнение их функциональных, технических и эксплуатационных характеристик с требованиями заказчика.

- Доказательство несоответствия: Обоснование считается валидным, только если российские аналоги не обладают характеристиками, критически важными для функционирования объекта КИИ. Аргументы из серии «неудобный интерфейс» или «потребность в переобучении персонала» регуляторами (Минцифры, ФСТЭК) не принимаются. Необходимы доказательства технологической несовместимости или отсутствия требуемого функционала.

Важно отметить, что с 1 января 2025 года для госорганов и госзаказчиков на ЗОКИИ использование иностранного ПО запрещено практически безусловно. Механизм обоснования работает преимущественно для закупок, но не отменяет запрета на использование по Указу № 166, если не получено специальное разрешение правительственной комиссии или профильного ведомства.

2.3. Исключения для ПАК: Роль Минпромторга

Для программно-аппаратных комплексов, закупаемых после 1 сентября 2024 года, действует аналогичный механизм, но с участием Минпромторга. Согласно Постановлению № 1912, если доверенный ПАК отсутствует, заказчик может приобрести иностранный или «недоверенный» российский комплекс, но только при наличии заключения Минпромторга об отсутствии производства аналогов в Российской Федерации.

Критерии отнесения продукции к не имеющей аналогов утверждены Постановлением Правительства от 20.09.2017 № 1135. Процедура получения такого заключения сложна и требует подачи объемного пакета технической документации. Минпромторг проводит экспертизу, часто привлекая профильные консорциумы и ассоциации (например, АРПП «Отечественный софт» или АНО «Вычислительная техника»), чтобы верифицировать реальное отсутствие аналогов.

2.4. Риски «серого» импорта и параллельного ПО

Некоторые организации пытаются обойти запреты, используя схемы параллельного импорта для закупки лицензий или обновлений через третьи страны, либо используя пиратские версии («трофейный софт»). В контексте КИИ такая стратегия является самоубийственной.

Во-первых, использование нелицензионного ПО нарушает требования ФСТЭК к системе защиты (отсутствие легитимных обновлений, невозможность контроля целостности).

Во-вторых, оплата лицензий через посредников в недружественных юрисдикциях может быть квалифицирована как финансирование деятельности, направленной против безопасности РФ, что несет уголовные риски.

В-третьих, отсутствие вендорской поддержки делает невозможным соблюдение SLA (соглашения об уровне обслуживания) для критических систем, что недопустимо для объектов высокой категории значимости.23

Раздел 3. Переход на доверенные ПАК: Стратегия 2024–2030

Аппаратное импортозамещение представляет собой более сложную задачу ввиду высокой инерционности производственных циклов и дефицита отечественной компонентной базы. Регулятор, понимая это, заложил более длительный горизонт планирования — до 2030 года, но с жесткими промежуточными отсечками.

3.1. Архитектура доверенного ПАК

Постановление № 1912 не просто требует «российского железа», оно вводит категорию доверенности. Это комплексное понятие, включающее:

- Аппаратный суверенитет: Оборудование должно быть включено в реестр Минпромторга, что подразумевает определенный уровень локализации (балльная система). Для серверов и СХД это часто означает использование российских материнских плат, а в перспективе — и российских процессоров (Эльбрус, Байкал).

- Программный суверенитет: Все ПО в составе ПАК (от BIOS/UEFI до прикладного софта) должно быть в реестре Минцифры.

- Информационная безопасность: ПАК должен иметь сертификаты соответствия требованиям безопасности информации.

Такой подход направлен на исключение «закладок» как на уровне софта, так и на уровне микрокода. Для субъектов КИИ это означает, что простая «переклейка шильдиков» (поставка китайского оборудования под российским брендом без глубокой локализации) больше не работает. Закупочные процедуры должны включать проверку наличия записей в обоих реестрах.

3.2. Этапы перехода и контрольные точки

Процесс перехода не является одномоментным. Постановление № 1912 и отраслевые планы предусматривают поэтапное увеличение доли доверенных ПАК.

- 1 сентября 2024 г.: Начало запрета на закупку недоверенных ПАК. С этой даты любой новый проект должен базироваться на доверенном оборудовании.

- 31 декабря 2025 г.: Первая контрольная точка. Субъекты КИИ обязаны отчитаться о достижении целевых показателей доли доверенных ПАК, установленных в их планах перехода. Планы должны быть утверждены и согласованы с отраслевыми регуляторами (министерствами).

- 1 января 2030 г.: Финальный рубеж. Доля доверенных ПАК на значимых объектах КИИ должна достигнуть 100% (или иных значений, установленных правительством для конкретных типов оборудования). К этой дате весь парк legacy-оборудования (серверы HPE, Dell, сетевое оборудование Cisco), закупленного до 2024 года, должен быть выведен из эксплуатации.

3.3. Роль отраслевых ведомств

Ответственность за организацию перехода распределена по отраслевым министерствам и ведомствам. Они разрабатывают типовые планы перехода и контролируют их исполнение подведомственными субъектами.

- Минздрав: Отвечает за медицинское оборудование (МРТ, КТ, ангиографы), которое часто является сложным ПАК. Здесь проблема стоит наиболее остро из-за отсутствия отечественных аналогов высокого класса.

- Минэнерго: Курирует системы АСУ ТП в энергетике. Специфика — длительные жизненные циклы оборудования (15-20 лет) и высокие требования к надежности.

- Центробанк: Регулирует финансовый сектор, устанавливая крайне жесткие требования к производительности транзакционных систем и защите данных (HSM-модули, криптошлюзы).

Субъекты КИИ обязаны были утвердить свои планы перехода до 1 января 2025 года, взяв за основу отраслевые планы. Невыполнение плана или недостижение целевых показателей будет рассматриваться как нарушение законодательства о безопасности КИИ.

Раздел 4. Отраслевая специфика импортозамещения

Миграция на отечественные решения протекает неравномерно. Каждая отрасль сталкивается со своим уникальным набором технологических и организационных барьеров.

4.1. Банковский сектор и финтех

Банки являются лидерами цифровизации, но именно они наиболее глубоко интегрированы в западные технологии. Основные вызовы:

- АБС и Процессинг: Замена ядра банковской системы (Core Banking), работающего на Oracle или mainframe IBM, — это операция на открытом сердце. Отечественные аналоги (на базе Postgres Pro) требуют серьезной оптимизации для работы с транзакционной нагрузкой топ-банков.

- СУБД: Миграция с Oracle на Postgres Pro идет полным ходом, но требует переписывания миллионов строк кода хранимых процедур (PL/SQL).

- Защита информации: Банки обязаны использовать отечественные HSM-модули (Hardware Security Module) для криптографии, что требует замены парка банкоматов и терминалов или их глубокой модернизации.

4.2. Энергетика и ТЭК

Критичность этой сферы обусловлена физическими последствиями сбоев.

- SCADA и АСУ ТП: Доминирование Siemens, Schneider Electric, Yokogawa. Замена контроллеров на работающих энергоблоках или НПЗ невозможна без длительных остановов.

- Специализированное ПО: Системы моделирования пластов, управления бурением. Отечественные разработки есть (например, у компаний «Росатом», «Газпром нефть»), но их тиражирование на всю отрасль требует времени.

- Решение: Минэнерго утвердило план, предусматривающий создание полигонов для тестирования совместимости отечественных контроллеров и ПО перед внедрением на боевые объекты.

4.3. Транспортная отрасль

- Авиация: Системы бронирования (GDS) успешно мигрировали на отечественную платформу Leonardo. Однако системы управления воздушным движением и авионика самолетов представляют собой закрытые проприетарные комплексы.

- Ж/Д транспорт: РЖД активно внедряет доверенные ПАК на базе процессоров «Эльбрус» для управления движением, но масштаб инфраструктуры требует колоссальных инвестиций.

- Логистика: Переход систем управления складами (WMS) и транспортом (TMS) на решения 1С и Axelot проходит относительно успешно.

4.4. Здравоохранение

- МИС: Медицинские информационные системы регионов активно переводятся на импортонезависимые платформы (БАРС, РТ МИС).

- Диагностика: Главная проблема — встроенное ПО тяжелого медицинского оборудования. Производители (Siemens, Philips) закрывают доступ к сервисному ПО. Российские разработчики создают альтернативные прошивки и интерфейсы, но это находится в «серой» правовой зоне с точки зрения авторского права, хотя и поощряется в рамках обеспечения работоспособности КИИ.

Раздел 5. Техническая архитектура импортозамещения

Для выполнения требований регуляторов IT-директорам необходимо перестроить архитектуру корпоративных систем. Рассмотрим ключевые классы ПО и их отечественные альтернативы, реально применяемые в проектах КИИ.

5.1. Операционные системы и Службы каталогов

Фундамент инфраструктуры. Миграция с Microsoft Windows на Linux-подобные системы является неизбежной.

- Лидеры: Astra Linux Special Edition (единственная ОС с сертификатом для работы с гостайной и КИИ высших классов), РЕД ОС, Альт.

- Замена Active Directory: Основная боль миграции. Используются решения на базе FreeIPA (в составе ОС) или специализированные продукты, такие как ALD Pro (от Astra) или РЕД АДМ. Они позволяют строить гетерогенные среды и постепенно переводить пользователей и компьютеры в новый домен.

- Совместимость: Главная проблема — обеспечение работы прикладного ПО (бухгалтерия, кадры, специализированный софт) в среде Linux через Wine или нативную поддержку.

5.2. Виртуализация

Замена VMware и Hyper-V.

- Решения: Большинство отечественных продуктов базируются на открытом гипервизоре KVM и библиотеках управления OpenStack/oVirt.

- Продукты: zVirt (Орион софт), Basis Dynamix (Ростелеком), Брест (Astra), vStack. Эти решения обеспечивают необходимый функционал: живую миграцию, высокую доступность (HA), балансировку нагрузки.

- Специфика: Важно проверять совместимость средств резервного копирования (RuBackup, Кибер Бэкап) с выбранной платформой виртуализации.

5.3. Системы управления базами данных (СУБД)

Замена Oracle, MS SQL Server.

- Стандарт: Postgres Pro (от Postgres Professional). Это не просто PostgreSQL, а глубоко доработанная версия с патчами безопасности, улучшенной производительностью и функционалом, требуемым для Enterprise-сектора (инкрементальный бэкап, компрессия данных).

- Аналитика: Для аналитических задач (DWH) используются решения на базе Arenadata DB (Greenplum) или ClickHouse.

- Риски: Трудоемкость переписывания бизнес-логики, реализованной внутри СУБД (хранимые процедуры), на язык PL/pgSQL.

5.4. Информационная безопасность

Согласно Указу № 250, это приоритет.

- NGFW (Межсетевые экраны): UserGate, InfoWatch, Positive Technologies (PT NGFW), Solar. Рынок насыщен, но производительность на высоких скоростях (100Gb+) пока уступает лидерам (Palo Alto, Check Point).

- DLP (Защита от утечек): InfoWatch Traffic Monitor, Solar Dozor, Zecurion. Российские решения исторически сильны в этом сегменте, часто превосходя западные аналоги в лингвистическом анализе русского языка.

- SIEM (Управление событиями): MaxPatrol SIEM (Positive Technologies), KUMA (Kaspersky), RuSIEM. Обязательный элемент для взаимодействия с ГосСОПКА.

Раздел 6. Ответственность и риски несоблюдения

Игнорирование требований законодательства в 2025 году переводит IT-руководителей и владельцев бизнеса в зону высоких юридических рисков. Система наказаний включает административные, финансовые и уголовные меры.

6.1. Административная ответственность (КоАП РФ)

Основная статья — 13.12.1 КоАП РФ «Нарушение требований в области обеспечения безопасности критической информационной инфраструктуры Российской Федерации».

Правонарушения и штрафы (актуально на 2025 год):

- Нарушение сроков категорирования или предоставления сведений:

- Должностные лица: 10 000 – 50 000 руб.

- Юридические лица: 50 000 – 100 000 руб.

- Нарушение требований к созданию и обеспечению функционирования систем безопасности (включая использование запрещенного ПО):

- Должностные лица: 10 000 – 50 000 руб.

- Юридические лица: 50 000 – 100 000 руб. (для рецидивов штрафы могут быть выше).

- Нарушение порядка информирования об инцидентах (ГосСОПКА):

- Юридические лица: от 100 000 до 500 000 руб.

Срок давности привлечения к ответственности по этим нарушениям составляет 1 год.

6.2. Оборотные штрафы: Новая угроза

В 2024–2025 годах законодатели активно внедряют механизм оборотных штрафов за утечки персональных данных. Соответствующие поправки в КоАП (ст. 13.11) предусматривают штрафы до 3% от годовой выручки компании за повторные утечки. Поскольку системы КИИ часто обрабатывают чувствительные данные граждан (клиенты банков, пациенты клиник, пассажиры), нарушение требований безопасности КИИ, повлекшее утечку, может привести к катастрофическим финансовым потерям, исчисляемым сотнями миллионов рублей.

6.3. Уголовная ответственность (УК РФ)

Наиболее серьезный риск для руководителей — статья 274.1 УК РФ «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации».

- Часть 1: Создание и распространение программ, заведомо предназначенных для неправомерного воздействия на КИИ.

- Часть 3: Нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в КИИ, или правил доступа к ним, если это повлекло причинение вреда критической информационной инфраструктуре.

Судебная практика:

Суды начинают формировать практику, при которой использование иностранного ПО, запрещенного Указом Президента, трактуется как «нарушение правил эксплуатации». Если в результате сбоя необновляемого иностранного софта произойдет остановка сервиса, авария на производстве или утечка данных («причинение вреда»), ответственное лицо (замдиректора по ИБ, IT-директор) может быть привлечено к уголовной ответственности. Реальные приговоры по ст. 274.1 уже выносятся, в том числе за неправомерный доступ и халатность сотрудников, повлекшую инциденты.

Раздел 7. Практическое руководство по миграции

Для минимизации рисков организациям необходимо действовать системно. Ниже представлен алгоритм действий для соответствия требованиям 2025 года.

Шаг 1. Аудит и Актуализация категорирования

Первый шаг — понять масштаб бедствия. Необходимо провести полную инвентаризацию всех IT-активов (software и hardware).

- Выявить все иностранное ПО и ПАК на балансе.

- Сопоставить их с перечнем ЗОКИИ.

- Проверить актуальность присвоенных категорий значимости. Занижение категории — это не способ ухода от ответственности, а отягчающее обстоятельство при проверке.

Шаг 2. Анализ Реестров и Подбор аналогов

Используйте официальные ресурсы:

- reestr.digital.gov.ru (ПО)

- gisp.gov.ru (Радиоэлектроника)

- Каталоги совместимости отечественных вендоров (например, экосистема ГК «Астра»).

На этом этапе формируется целевая архитектура: чем заменить Windows, чем заменить Oracle, чем заменить Cisco.

Шаг 3. Планирование и Бюджетирование

Миграция стоит дорого. Бюджет должен включать:

- Стоимость лицензий отечественного ПО.

- Стоимость оборудования (ПАК).

- Затраты на внедрение (интеграторы).

- Обучение персонала: Критически важный пункт. Администрирование Linux требует иных компетенций, чем Windows.

- Стоимость параллельной эксплуатации (на период пилотирования).

Шаг 4. Закупочные процедуры (44-ФЗ / 223-ФЗ)

При подготовке ТЗ необходимо жестко прописывать требования о наличии в реестрах. Устанавливать запрет на допуск иностранного ПО (по ПП 1236). Если закупается иностранное ПО (в виде исключения), готовить детальное обоснование невозможности соблюдения запрета, которое выдержит проверку ФАС и прокуратуры.

Шаг 5. Пилотирование и Внедрение

Нельзя внедрять отечественные решения сразу в «прод» на критических объектах.

- Развернуть тестовый стенд (полигон).

- Проверить совместимость всего стека ПО.

- Провести нагрузочное тестирование.

- Осуществить опытную эксплуатацию.

- Перевести пользователей и данные.

Шаг 6. Аттестация и Ввод в эксплуатацию

После модернизации система защиты должна быть заново аттестована (или пройти оценку соответствия) на выполнение требований приказов ФСТЭК (№ 239, № 17). Только наличие действующего аттестата подтверждает легитимность эксплуатации ЗОКИИ.

Заключение: Стратегия выживания и развития

К 2025 году импортозамещение на объектах КИИ трансформировалось из лозунга в безальтернативное условие ведения бизнеса. Государство выстроило эшелонированную систему контроля, включающую запреты на закупки, запреты на использование, требования к оборудованию и персонифицированную ответственность топ-менеджмента.

Надежды на отмену или существенное смягчение требований (перенос сроков на 2028–2030 годы для ПО) пока не находят подтверждения в официальных документах для широкого круга субъектов. Исключения носят точечный характер и требуют серьезного административного ресурса для согласования.

В сложившихся условиях единственной выигрышной стратегией является проактивная миграция. Ожидание «лучших времен» или попытки спрятать иностранный софт в «серых зонах» инфраструктуры лишь увеличивают накопленный риск. Организации, которые первыми пройдут путь трансформации, получат не только юридическую безопасность, но и технологическую независимость, защищенность от санкционного давления и компетенции, которые станут главным конкурентным преимуществом в российской экономике ближайшего десятилетия.

| Горизонт | Задача | Статус |

|---|---|---|

| 01.01.2025 | Полный отказ от использования иностранного ПО на ЗОКИИ (Гос) | Deadline пройден / Критический риск |

| 2025–2026 | Адаптация бизнес-процессов, обучение кадров, замена СЗИ | Активная фаза |

| До 2030 | Полный переход на доверенные ПАК (Железо) | Стратегическое планирование |

Импортозамещение — это марафон, но бежать его приходится в темпе спринта. Время для старта уже прошло, сейчас время ускоряться.