Введение: Новая эра цифрового суверенитета и регуляторного давления

К началу 2026 года ландшафт информационной безопасности Российской Федерации претерпел фундаментальные изменения, сравнимые по масштабу лишь с первоначальным принятием базового законодательства о критической информационной инфраструктуре (КИИ) в 2017 году. Если первое пятилетие действия Федерального закона № 187-ФЗ можно охарактеризовать как период накопления правоприменительной практики и относительно мягкой «адаптации» бизнеса к новым требованиям, то текущий этап, начавшийся с 2024 года, знаменует собой переход к жесткому, алгоритмическому регулированию. Государство, руководствуясь императивами национальной безопасности и технологического суверенитета, завершило формирование закрытого контура контроля над цифровыми активами стратегических отраслей.

В этих условиях реестр значимых объектов критической информационной инфраструктуры (ЗОКИИ), ведение которого осуществляет Федеральная служба по техническому и экспортному контролю (ФСТЭК России), трансформировался из формального списка в инструмент прямого государственного управления цифровым развитием предприятий. Включение в данный реестр влечет за собой не только обязанности по обеспечению безопасности, но и жесткие требования по импортозамещению программно-аппаратных комплексов, запрет на использование иностранного программного обеспечения и необходимость интеграции с Государственной системой обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

Для многих организаций, особенно тех, кто попал в реестр на волне «перестраховочного» категорирования 2018–2020 годов, статус субъекта КИИ со значимыми объектами превратился в непосильное финансовое и административное бремя. Вступление в силу новых нормативных актов, включая Постановление Правительства № 1762 и изменения в Федеральный закон № 187-ФЗ, введенные Федеральным законом № 58-ФЗ, создало новую правовую реальность. Теперь процедура исключения объекта из реестра или понижения его категории требует не просто бюрократической переписки, а реализации сложной инженерно-юридической стратегии, подкрепленной безупречной доказательной базой.

Настоящий отчет представляет собой исчерпывающее аналитическое руководство для руководителей высшего звена, директоров по информационной безопасности и юридических департаментов, ставящих своей целью оптимизацию регуляторной нагрузки через законные механизмы де-категорирования объектов КИИ. Мы детально разберем нормативную базу актуальную на январь 2026 года, проанализируем экономику владения значимым объектом и предложим верифицированные алгоритмы действий по исключению сведений из реестра ФСТЭК.

Часть I. Архитектура законодательства о КИИ: Эволюция и современное состояние (2017–2026)

Для построения эффективной стратегии выхода из реестра необходимо глубокое понимание правового фундамента, на котором зиждется вся система защиты КИИ. Логика регулятора эволюционировала от декларативных норм к жестким техническим предписаниям, и игнорирование этой эволюции является главной ошибкой при попытках взаимодействия с ФСТЭК.

1.1. Философия закона 187-ФЗ: От защиты данных к защите процессов

Федеральный закон от 26.07.2017 № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» совершил революцию в отечественной регуляторике. До его принятия парадигма информационной безопасности строилась вокруг защиты информации (персональных данных, государственной тайны). Закон о КИИ сменил фокус на защиту функционирования критических процессов.

Ключевым понятием стало не «конфиденциальность», а «устойчивость» и «непрерывность». Законодатель признал, что остановка сервера управления турбиной на ГЭС или блокировка базы данных скорой помощи наносит ущерб, который невозможно измерить лишь стоимостью украденной информации. Ущерб измеряется жизнями людей, экологическими катастрофами и подрывом обороноспособности.

Именно этот риск-ориентированный подход лежит в основе категорирования. Чтобы исключить объект из реестра, субъект КИИ должен доказать не то, что информация в системе надежно зашифрована, а то, что полное уничтожение или блокировка этой системы не приведет к неприемлемым последствиям для государства и общества. Это фундаментальное отличие, которое часто упускают из виду, пытаясь обосновать понижение категории наличием средств защиты.

1.2. Трансформация субъектного состава: Реформа 58-ФЗ

Одним из наиболее значимых изменений последних лет стало принятие Федерального закона от 07.04.2025 № 58-ФЗ «О внесении изменений в Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации»». Данный нормативный акт, вступивший в силу с 1 сентября 2025 года, скорректировал определение субъекта КИИ, исключив из него индивидуальных предпринимателей (ИП).

Ранее, согласно исходной редакции 187-ФЗ, любой ИП, владеющий информационной системой в одной из 13 сфер (например, частный стоматолог с медицинской информационной системой или индивидуальный перевозчик с системой ГЛОНАСС-мониторинга), формально являлся субъектом КИИ и был обязан проводить категорирование. Это создавало колоссальную административную нагрузку на малый бизнес и зашумляло каналы работы регулятора тысячами мелких объектов, не представляющих реальной стратегической угрозы.

Исключение ИП из контура субъектов КИИ стало шагом к рационализации системы. Однако для юридических лиц (ООО, АО, ПАО, госучреждений) требования, напротив, ужесточились. Теперь внимание регулятора сконцентрировано на корпоративном и государственном секторах. Важно отметить, что исключение ИП из 187-ФЗ не освобождает их от требований других законов, в частности 152-ФЗ «О персональных данных», однако снимает обязательства по взаимодействию с ГосСОПКА и категорированию объектов.

1.3. Сферы деятельности и их актуализация

Закон определяет 13 сфер деятельности, функционирование в которых автоматически делает организацию потенциальным субъектом КИИ. На текущий момент этот перечень является исчерпывающим:

- Здравоохранение.

- Наука.

- Транспорт.

- Связь.

- Энергетика.

- Банковская сфера и иные сферы финансового рынка.

- Топливно-энергетический комплекс (ТЭК).

- Атомная энергия.

- Оборонная промышленность.

- Ракетно-космическая промышленность.

- Горнодобывающая промышленность.

- Металлургическая промышленность.

- Химическая промышленность.

Важно понимать, что принадлежность к сфере определяется не только основным кодом ОКВЭД, но и фактической деятельностью, а также наличием лицензий и уставными задачами. Часто компании пытаются выйти из реестра, меняя основной ОКВЭД, но если в уставе или лицензиях сохраняются виды деятельности из списка КИИ (например, наличие лицензии на телематические услуги связи у банка), статус субъекта сохраняется.

Часть II. Матрица категорирования: Математика значимости

Сердцем законодательства о КИИ является процедура категорирования. Это алгоритмический процесс, в ходе которого определяется «вес» каждого объекта для национальной безопасности. Понимание механики категорирования критически важно для разработки стратегии исключения, так как именно изменение входных параметров в этой математической модели позволяет легально изменить результат.

2.1. Критерии значимости: пять измерений ущерба

Согласно Постановлению Правительства РФ от 08.02.2018 № 127 «Об утверждении Правил категорирования…» (в редакции от 08.11.2025), оценка производится по пяти группам критериев. Каждая группа описывает конкретный вид негативных последствий, которые могут наступить в результате компьютерной атаки.

Таблица 1. Группы критериев значимости и их содержание

| Группа критериев | Что оценивается (суть) | Примеры показателей |

|---|---|---|

| Социальная значимость | Угроза жизни и здоровью людей, доступность социальных благ. | • Количество пострадавших (смерть/вред здоровью).• Нарушение водоснабжения, теплоснабжения, связи.

• Недоступность государственных услуг. |

| Политическая значимость | Ущерб суверенитету, репутации власти, международным отношениям. | • Срыв выборов или референдумов.• Нарушение работы госорганов.

• Срыв международных договоренностей. |

| Экономическая значимость | Прямой финансовый ущерб государству и бизнесу. | • Ущерб бюджетам РФ (федеральному, региональному).• Снижение выручки субъектов КИИ (в % или абс. числах). |

| Экологическая значимость | Негативное воздействие на окружающую среду. | • Площадь загрязнения территорий.• Превышение ПДК вредных веществ. |

| Оборонная значимость | Угроза безопасности государства и правопорядку. | • Срыв гособоронзаказа (ГОЗ).• Нарушение управления войсками.

• Снижение боеготовности. |

Каждый из этих критериев имеет четкие числовые пороги. Например, социальная значимость часто измеряется количеством людей, чье здоровье может пострадать. Если при аварии в медицинской информационной системе (МИС) могут быть искажены данные о группе крови 600 пациентов, это автоматически влечет присвоение 1-й категории (высшей). Если же речь идет о 70 пациентах — это 3-я категория. Менее 50 — объект незначим по данному критерию.

2.2. Иерархия категорий и принцип «максимального ущерба»

Законодательство устанавливает три категории значимости:

- 1-я категория (Высшая): объекты федерального масштаба, нарушение работы которых ведет к катастрофическим последствиям.

- 2-я категория (Повышенная): объекты регионального или межрегионального значения.

- 3-я категория (Базовая): объекты муниципального или локального значения с ощутимым, но ограниченным ущербом.

Если объект не достигает пороговых значений ни по одному из критериев, ему присваивается статус «незначимый объект КИИ» (или объект без категории). Именно этот статус является целью процедуры вывода из реестра, так как он освобождает владельца от большинства обременительных требований по защите.

Принцип наихудшего сценария (Worst-Case Scenario):

При категорировании комиссия обязана моделировать наихудший сценарий развития событий. Это означает, что при расчете потенциального ущерба нельзя учитывать наличие существующих систем защиты. Аргумент «у нас стоит межсетевой экран, поэтому хакеры не пройдут» юридически ничтожен. ФСТЭК требует исходить из предположения, что атака уже успешна, злоумышленник получил полный доступ к системе, и оценивать последствия именно этого состояния.

Этот принцип часто становится ловушкой для субъектов КИИ. Пытаясь выйти из реестра, они аргументируют это надежностью защиты, тогда как регулятор требует доказательств отсутствия значимых последствий даже при полной компрометации системы.

2.3. Постановление № 1762: Революция типовых объектов

В ноябре 2025 года вступило в силу Постановление Правительства РФ № 1762, которое внесло тектонические изменения в методологию категорирования. Данный документ ввел понятие «типовых отраслевых объектов КИИ».

Ранее субъекты КИИ самостоятельно выявляли критические процессы и соотносили с ними свои информационные системы. Это оставляло пространство для маневра: можно было доказать, что конкретная ERP-система является вспомогательной и не участвует в критических процессах.

Теперь же Правительство утверждает перечни типовых объектов для каждой отрасли. Если информационная система организации соответствует описанию из типового перечня (например, «Автоматизированная система управления технологическим процессом распределения электроэнергии» или «Сервер обработки транзакций»), она подлежит обязательному категорированию. Более того, включение объекта в типовой перечень создает презумпцию его значимости.

Это нововведение радикально усложняет процедуру исключения. Если ваш объект является «типовым», просто так объявить его незначимым стало невозможно. Необходимо доказывать, что конкретно ваша реализация этого типового объекта имеет уникальные особенности (малый масштаб, отсутствие подключений, изолированность), которые делают его незначимым вопреки типовой классификации. Бремя доказывания теперь полностью лежит на субъекте КИИ, а «презумпция незначимости» де-факто отменена.

Часть III. Экономика и риски пребывания в реестре: почему компании стремятся на выход?

Желание исключить компанию из реестра ФСТЭК продиктовано не капризом менеджмента, а жестким экономическим расчетом. Стоимость владения (TCO — Total Cost of Ownership) значимым объектом КИИ в 2024–2026 годах выросла кратно.

3.1. Императив импортозамещения и запрет иностранного ПО

С 1 января 2025 года вступил в силу полный запрет на использование иностранного программного обеспечения на значимых объектах КИИ, принадлежащих государственным органам и заказчикам по 223-ФЗ. Это требование введено Указом Президента РФ № 166 и детализировано Постановлением Правительства № 1478.

Для многих промышленных предприятий и финансовых организаций это означает необходимость замены работающих, отлаженных годами систем (SAP, Oracle, Siemens, Cisco) на отечественные аналоги.

- Стоимость миграции: Проект по миграции ERP-системы крупного предприятия может стоить сотни миллионов рублей и длиться 2-3 года.

- Риски миграции: Переход на новое ПО всегда сопряжен с рисками сбоев, остановки производства и потери данных.

Если объект удается перевести в статус «незначимого» (исключить из реестра), жесткий запрет Указа № 166 на него формально перестает распространяться (хотя общая государственная политика импортозамещения сохраняется). Это позволяет компании планировать миграцию в комфортном режиме, исходя из амортизации оборудования и бизнес-логики, а не под угрозой прокурорского реагирования.

3.2. Капитальные и операционные расходы на безопасность

Нахождение в реестре накладывает обязательства по выполнению требований Приказа ФСТЭК № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ…». Это влечет за собой:

- Проектирование и внедрение подсистем безопасности: Установка межсетевых экранов, систем обнаружения вторжений (IDS/IPS), средств антивирусной защиты, SIEM-систем. Все средства должны быть сертифицированы ФСТЭК.

- Аттестация или приемка: Проведение процедур оценки соответствия, которые стоят от 500 тыс. до нескольких миллионов рублей за объект.

- Персонал: Необходимость содержания штата квалифицированных специалистов по ИБ или оплата аутсорсинга.

- ГосСОПКА: Обязательное подключение к Государственной системе обнаружения, предупреждения и ликвидации последствий компьютерных атак. Это требует либо закупки дорогостоящих сенсоров, либо заключения договора с коммерческим центром мониторинга (SOC), что обходится в 3–10 млн рублей ежегодно.

3.3. Уголовная и административная ответственность

Риск-менеджмент диктует необходимость учета правовых последствий. Статья 274.1 УК РФ «Неправомерное воздействие на критическую информационную инфраструктуру Российской Федерации» предусматривает наказание до 10 лет лишения свободы. Важно понимать, что ответственность по этой статье несут не только хакеры, но и сотрудники субъектов КИИ за нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, если это повлекло вред.

Любой сбой на значимом объекте КИИ рассматривается под микроскопом ФСБ и ФСТЭК. Нахождение в реестре автоматически повышает квалификацию любого инцидента до уровня угрозы национальной безопасности. Исключение объекта из реестра снижает этот правовой риск, переводя инциденты в плоскость гражданско-правовых или административных отношений.

Кроме того, ужесточилась административная ответственность. Штрафы за нарушение требований законодательства о КИИ (ст. 13.12.1 КоАП РФ) и непредоставление сведений (ст. 19.7.15 КоАП РФ) достигают 500 000 рублей для юридических лиц.15 Статистика ФСТЭК за 2024–2025 годы показывает рост числа проверок и выявленных нарушений: более 500 нарушений и 150 административных дел только за 2024 год.

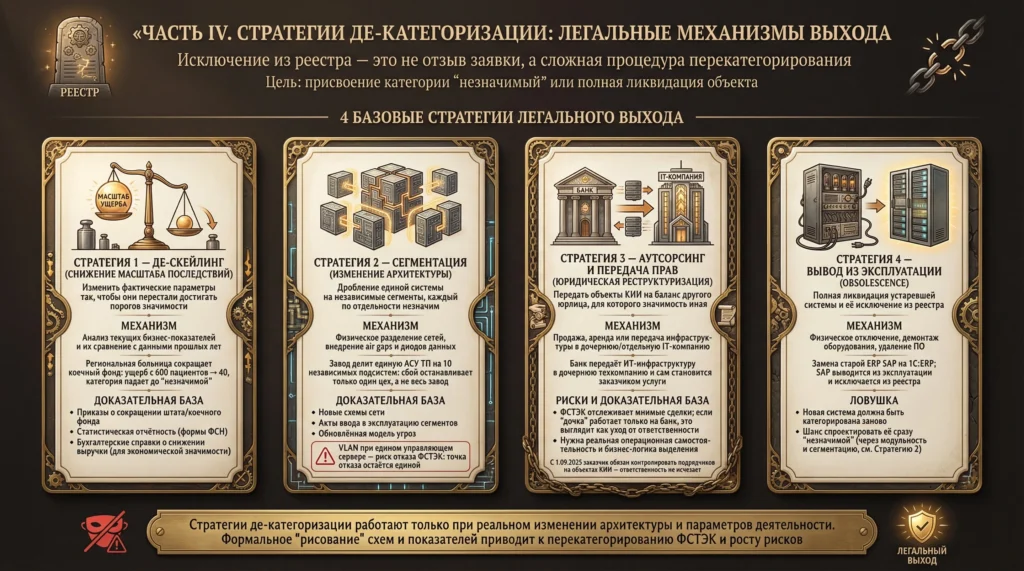

Часть IV. Стратегии декатегоризации: легальные механизмы выхода

Исключение из реестра — это не просто отзыв заявки. Это сложная процедура перекатегорирования, результатом которой становится присвоение категории «незначимый» или полная ликвидация объекта. Существует четыре базовые стратегии, которые позволяют легально достичь этой цели.

Стратегия 1: Де-скейлинг (Снижение масштаба последствий)

Это наиболее частый и естественный путь. Он основан на доказательстве того, что фактические параметры деятельности организации изменились и больше не достигают пороговых значений значимости.

- Механизм: Анализ текущих бизнес-показателей и их сравнение с данными прошлых лет.

- Пример: Региональная больница сократила коечный фонд. Ранее при атаке могли пострадать данные 600 пациентов (1 категория), теперь стационар закрыт, осталось отделение дневного пребывания на 40 мест. Потенциальный ущерб здоровью теперь оценивается менее чем в 50 человек.

- Доказательная база: Приказы о сокращении штата/коечного фонда, статистическая отчетность (формы федерального статистического наблюдения), бухгалтерские справки о снижении выручки (для критерия экономической значимости).

Стратегия 2: Сегментация (Изменение архитектуры)

Техническая стратегия, требующая вмешательства в IT-инфраструктуру. Суть заключается в дроблении единой крупной системы на несколько изолированных сегментов, каждый из которых по отдельности не является значимым.

- Механизм: Разделение сетей, внедрение «воздушных зазоров» (air gaps), использование диодов данных.

- Пример: Завод имеет единую сеть АСУ ТП, объединяющую 10 цехов. Сбой в центральном контроллере останавливает весь завод (экономический ущерб > 100 млн руб. — значимый объект). Решение: сеть физически разделяется на 10 независимых локальных подсистем. Сбой в одной подсистеме останавливает только один цех (ущерб 10 млн руб. — незначимый объект).

- Важный нюанс: Разделение должно быть физическим или жестким логическим. Простое разделение на VLAN при сохранении единого управляющего сервера ФСТЭК может не принять, сославшись на то, что точка отказа осталась единой.

- Доказательная база: Новые схемы сети, акты ввода в эксплуатацию сегментов, обновленная модель угроз, демонстрирующая невозможность распространения атаки между сегментами.

Стратегия 3: Аутсорсинг и передача прав (Юридическая реструктуризация)

Передача объектов КИИ (серверов, ПО, сетей) на баланс другого юридического лица, которое не является субъектом КИИ или для которого эти объекты будут иметь иную значимость.

- Механизм: Продажа, аренда или передача имущества в дочернюю IT-компанию.

- Пример: Банк передает свою IT-инфраструктуру в специально созданную дочернюю технологическую компанию. Банк перестает владеть объектами на праве собственности или аренды (он потребляет услугу). Субъектом КИИ становится дочерняя компания.

- Риски: ФСТЭК внимательно следит за мнимыми сделками. Если дочерняя компания полностью подконтрольна банку и работает только на него, регулятор может трактовать это как попытку ухода от ответственности. Однако, если это реальный бизнес-процесс (выделение IT-функции), стратегия работает. Важно также помнить, что с 1 сентября 2025 года заказчик обязан обеспечивать контроль за действиями подрядчиков на объектах КИИ.17

Стратегия 4: Вывод из эксплуатации (Obsolescence)

Полная ликвидация системы в связи с её моральным или физическим устареванием.

- Механизм: Физическое отключение, демонтаж оборудования, удаление ПО.

- Пример: Компания заменяет устаревшую ERP-систему SAP на новую 1С:ERP. Старая система SAP выводится из эксплуатации и исключается из реестра.

- Ловушка: Новая система (1С) должна быть категорирована заново. В этот момент у компании появляется шанс спроектировать новую систему так (см. Стратегию 2), чтобы она сразу стала незначимой (например, разбив её на модули).

Часть V. Процедура исключения: Пошаговый протокол действий

Процедура исключения строго формализована. Любое отклонение от регламента, установленного Постановлением № 127 и Приказом ФСТЭК № 236, приведет к возврату документов. Ниже представлен алгоритм, актуальный для 2026 года.

Шаг 1. Инициирование пересмотра (Внутренний аудит)

Руководитель организации (субъекта КИИ) издает приказ о созыве Постоянно действующей комиссии по категорированию. В приказе должна быть четко сформулирована цель: «Актуализация сведений об объектах КИИ в связи с… (указать причину: модернизацией, изменением показателей и т.д.)».

Комиссия должна:

- Запросить актуальные данные у владельцев бизнес-процессов (бухгалтерия, производство, HR).

- Провести сверку текущей архитектуры ИТ с документацией.

- Зафиксировать факт изменений в Протоколе заседания комиссии.

Шаг 2. Проведение повторного категорирования

На основании собранных данных комиссия проводит процедуру категорирования заново.

- Заполняются таблицы показателей критериев значимости с текущими (новыми) значениями.

- Если объект подпадает под «Типовые объекты» (ПП № 1762), проводится детальный анализ отличий конкретного объекта от типового, если таковые имеются.

- Оформляется Акт категорирования. Это ключевой документ. В нем должно быть зафиксировано решение: «Присвоить объекту [Название] категорию значимости: Незначимый» (или «Отсутствует необходимость присвоения категории»).

- В Акте обязательно указывается обоснование изменения категории со ссылкой на подтверждающие документы.

Шаг 3. Подготовка пакета документов (Форма 236)

Для уведомления ФСТЭК используется форма, утвержденная Приказом ФСТЭК России от 22.12.2017 № 236 (в редакции 2025 года).1

- Форма: Заполняется в электронном виде (формат.ods или.xml) и на бумаге.

- Особенности заполнения при исключении:

- Поля, описывающие объект, заполняются актуальными данными.

- В поле «Категория значимости» указывается новое значение (например, прочерк или «незначимый»).

- В разделе «Сведения о программном обеспечении» (новый раздел с 2025 года) указывается детальный состав ПО.

- В пояснительной записке к форме необходимо детально, человеческим языком описать суть изменений. Например: «В 2024 году произведена сегментация сети, в результате чего максимальный ущерб от инцидента снизился с 500 млн руб. до 15 млн руб., что ниже порога значимости».

Шаг 4. Направление сведений в ФСТЭК

Согласно актуальной редакции ПП № 127, субъект КИИ обязан направить сведения о результатах пересмотра категории в течение 20 рабочих дней с момента утверждения Акта категорирования.

- Документы направляются в центральный аппарат ФСТЭК (Москва, ул. Старая Басманная) или в территориальное управление по месту регистрации, в зависимости от масштаба организации и ведомственной принадлежности.

- Рекомендуется отправлять документы спецсвязью или заказным письмом с описью вложения, чтобы иметь юридическое подтверждение даты отправки.

Шаг 5. Экспертиза и взаимодействие с регулятором

ФСТЭК рассматривает документы в течение 30 дней. В этот период регулятор проводит экспертизу обоснованности изменений.

- Проверка на типовые объекты: ФСТЭК сверяет вашу систему с перечнями ПП № 1762.

- Запрос данных: Регулятор может запросить дополнительные пояснения или документы (схемы, приказы).

- Отказ: Если ФСТЭК сочтет обоснование недостаточным (например, «снижение выручки носит временный характер»), он направит мотивированное замечание. Субъект обязан устранить замечания и подать сведения повторно.

Шаг 6. Финализация и снятие требований

После получения от ФСТЭК уведомления о внесении изменений в реестр (или письма о том, что сведения приняты к сведению и объект исключен), организация может официально снять с себя обязательства.

- Издается внутренний приказ о прекращении эксплуатации подсистемы безопасности значимого объекта (можно перевести её в режим обычной защиты ИТ-инфраструктуры).

- Вносятся изменения в бюджеты на следующий год.

- Уведомляется НКЦКИ (ГосСОПКА) об изменении статуса объекта.

Часть VI. Доказательная база: Досье объекта

Успех процедуры зависит от качества собранных доказательств. Голословные утверждения ФСТЭК не принимает. Ниже приведена таблица необходимых документов для различных сценариев.

Таблица 2. Матрица доказательств для исключения из реестра

| Основание исключения | Ключевые документы-доказательства | Комментарий эксперта |

|---|---|---|

| Снижение масштаба (пользователей/клиентов) | • Формы стат. наблюдения (Росстат).• Выгрузки из биллинговых систем.

• Приказы о сокращении деятельности. |

Данные должны быть за верифицируемый период (год/квартал). Прогнозы не принимаются. |

| Снижение финансовых показателей | • Бухгалтерский баланс (Форма 1, 2).• Справки об уплаченных налогах.

• Аудиторское заключение. |

Важно доказать, что снижение выручки — это долгосрочный тренд или результат реструктуризации, а не временный спад. |

| Изменение архитектуры (Сегментация) | • Актуальные схемы ЛВС (Топология).• Акты ввода в эксплуатацию сегментов.

• Настройки оборудования (конфиги VLAN, ACL) — по запросу. |

Схемы должны быть детализированными, с указанием IP-адресации и шлюзов. «Воздушный зазор» — лучший аргумент. |

| Вывод из эксплуатации | • Приказ о выводе из эксплуатации.• Акт об уничтожении информации (по ГОСТ).

• Акт утилизации «железа». |

Просто выключить сервер недостаточно. Нужно юридически оформить его «смерть» и уничтожение данных. |

| Передача другому юрлицу | • Договор купли-продажи / аренды.• Акты приема-передачи (ОС-1).

• Выписка из ЕГРЮЛ нового собственника. |

Необходимо убедиться, что новый собственник уведомлен о статусе объекта (хотя это уже его головная боль). |

Часть VII. Отраслевая специфика: Нюансы для ключевых секторов

Стратегия выхода сильно зависит от отрасли, так как показатели значимости специфичны.

7.1. Здравоохранение

Основной критерий — ущерб здоровью.

- Проблема: МИС часто интегрированы с ЕГИСЗ и региональными фрагментами, что делает их типовыми объектами.

- Стратегия: Разделение баз данных. Выделение контура персональных данных (ПДн) и медицинских данных в отдельный сегмент, который защищается по 152-ФЗ (что проще), но не является критичным для жизни (например, архивная база). Оперативные системы реанимации и скорой помощи исключить практически невозможно.

7.2. Энергетика и ТЭК

Критерий — экономический ущерб и социальные последствия (отключение тепла/света).

- Проблема: Высокая связность сетей АСУ ТП.

- Стратегия: Глубокая сегментация. Переход от централизованной SCADA к распределенной системе управления, где локальные контроллеры могут работать автономно. Доказательство того, что авария на одном узле не приводит к каскадному отключению региональной сети.

7.3. Финансы и Банки

Критерий — финансовый ущерб и нарушение транзакций.

- Проблема: Банковские системы (АБС, ДБО) критичны по определению.

- Стратегия: Вывод части систем из контура КИИ путем доказательства их вспомогательного характера (CRM, HR-системы, системы аналитики). Основные платежные системы исключить сложно, но можно понизить категорию, доказав наличие резервных каналов и процессинговых центров, которые обеспечивают непрерывность (ущерб снижается за счет RTO/RPO). Примечание: Здесь принцип «наихудшего сценария» работает против банка, но наличие физически разнесенных ЦОДов можно трактовать как архитектурную особенность, снижающую ущерб.

Часть VIII. Риски и Контраргументы: Чего опасаться

При попытке выхода из реестра компания вступает в зону повышенного внимания регулятора.

8.1. Риск внеплановой проверки

Подача сведений об исключении объекта (особенно значимого, 1-й или 2-й категории) может стать триггером для проверки. ФСТЭК имеет право проверить достоверность сведений с выездом на место.

- Митигация: Перед подачей документов необходимо провести «репетицию» проверки: привести в порядок эксплуатационную документацию, кабельные журналы, схемы. Реальность в серверной должна на 100% совпадать с бумагами.

8.2. Обвинение в искусственном дроблении

ФСТЭК негативно относится к фиктивному дроблению систем. Если вы разбили одну базу данных на три, но они управляются одним администратором с одной консоли и лежат на одном дисковом массиве — это фикция.

- Критерий реальности: Сегменты должны иметь возможность функционировать автономно друг от друга. Если падение одного сегмента не влияет на другие — дробление признается легитимным.

8.3. Уголовно-правовые риски

Если произойдет инцидент на объекте, который был недавно исключен из реестра на основании недостоверных сведений, руководство компании попадает под жесткий удар следствия. Действия могут быть квалифицированы как халатность или сокрытие информации об обстоятельствах, создающих опасность для жизни и здоровья людей (ст. 237 УК РФ), в дополнение к ст. 274.1 УК РФ.

Заключение: Алгоритм суверенного решения

Вывод компании из реестра ФСТЭК в 2026 году — это задача, не имеющая тривиального решения. Эпоха «бумажной безопасности» ушла в прошлое. Государство выстроило систему, при которой статус субъекта КИИ становится «золотой клеткой»: внутри безопасно, но дорого и тесно.

Тем не менее, де-категорирование остается законным и эффективным инструментом оптимизации бизнеса. Оно позволяет высвободить ресурсы, необходимые для реального развития, и сосредоточить защиту только на истинно критических точках, а не распылять бюджет на «бумажные» объекты.

Итоговые рекомендации для руководителей:

- Проведите честную инвентаризацию. Не опирайтесь на акты 2018 года. Реальность изменилась.

- Оцените «типовые риски». Проверьте свои системы по спискам ПП № 1762.

- Считайте деньги. Сравните стоимость владения значимым объектом (с учетом импортозамещения) со стоимостью проекта по его архитектурной перестройке (сегментации). Часто дешевле перестроить сеть, чем защищать устаревший монолит.

- Документируйте каждый шаг. Ваша защита перед ФСТЭК — это безупречная, прослеживаемая логика документов.

Путь к выходу из реестра лежит через глубокую инженерную и юридическую проработку. Это не бегство от ответственности, а переход к осознанному управлению киберрисками.