Введение: Идеальный шторм в российском комплаенсе

Мы стоим на пороге, возможно, самого масштабного пересмотра парадигмы информационной безопасности в России за последние два десятилетия. Для профессионального сообщества директоров по информационной безопасности (CISO), руководителей юридических департаментов и IT-директоров 2026 год становится точкой бифуркации. Период «бумажной безопасности», когда соответствие достигалось формальным наличием стопки аттестатов и регламентов, окончательно уходит в прошлое. На его место приходит эпоха, которую можно охарактеризовать тремя ключевыми векторами: жесткая стандартизация процессов, императивное внедрение «конструктивной безопасности» (Secure by Design) и беспрецедентное усиление персональной административной ответственности.

Поводом для данного фундаментального анализа послужило введение в действие с 1 января 2025 года нового национального стандарта ГОСТ Р 71657-2024 «Технологии искусственного интеллекта в образовании. Функциональная подсистема создания научных публикаций. Общие положения». На первый взгляд, этот документ может показаться узкоотраслевым, касающимся лишь сферы EdTech и академической среды. Однако при детальном рассмотрении он оказывается «первой ласточкой» в серии нормативных актов, которые фундаментально меняют ландшафт угроз и требований для всех субъектов критической информационной инфраструктуры (КИИ), государственных органов и коммерческих компаний, работающих с государственными данными.

Этот отчет подготовлен специально для аудитории канала «Праворуб» и представляет собой исчерпывающее руководство по навигации в новом правовом поле. Мы не просто разберем текст одного стандарта. Мы поместим его в контекст тектонических сдвигов, вызванных принятием нового Приказа ФСТЭК России № 117 (заменяющего легендарный 17-й приказ), внедрением революционного ГОСТ Р 72118-2025 о конструктивной безопасности и ужесточением КоАП РФ.

Задача данного документа — дать CISO не просто обзор, а детальную стратегию выживания и развития. Мы ответим на вопросы: как легально использовать ИИ в корпоративном и государственном секторе? Почему старые модели угроз больше не работают? Как избежать штрафов, которые с 2026 года могут достигать десятков миллионов рублей? И что такое «кибериммунитет» с точки зрения регулятора?

Часть I. Проблема: Новый регуляторный ландшафт и вызовы ИИ

Глава 1. ГОСТ Р 71657-2024 как маркер новой политики

1.1. Статус и область действия

ГОСТ Р 71657-2024 был утвержден Приказом Росстандарта от 1 октября 2024 года № 1364-ст и вступил в силу с началом 2025 года. Разработанный профильным техническим комитетом ТК 164 «Искусственный интеллект» , этот документ является частью масштабной программы национальной стандартизации, направленной на введение технологий ИИ в правовое русло.

Критически важно понимать субъектный состав, на который распространяется данный стандарт. Формально он адресован организациям профессионального образования и научным учреждениям. Однако де-факто он устанавливает планку требований для любой организации, которая занимается созданием, обработкой и хранением интеллектуального контента с использованием алгоритмов машинного обучения. В условиях, когда корпоративные университеты крупных холдингов, R&D-центры и аналитические отделы банков активно внедряют LLM (большие языковые модели) для генерации отчетов и аналитики, игнорирование этого ГОСТа создает правовой вакуум и риски несоответствия.

1.2. Анатомия стандарта: Функциональная подсистема

Стандарт вводит понятие «функциональной подсистемы создания научных публикаций». Это не просто программное обеспечение, а комплекс организационно-технических мер. Документ регламентирует этапы жизненного цикла создания публикации с помощью ИИ: от сбора данных до генерации текста и проверки этичности.

Для CISO здесь скрыты несколько подводных камней. Во-первых, стандарт требует четкой идентификации этапов, где применяется ИИ. Это означает необходимость тотального логирования действий пользователей и работы алгоритмов. «Черный ящик», когда результат выдается без объяснения процесса генерации, больше недопустим в регулируемой среде. Во-вторых, стандарт прямо указывает на необходимость привлечения обучающихся (пользователей) к процессу, что накладывает дополнительные обязательства по защите их персональных данных и интеллектуальных прав.

1.3. Требования к защите информации: Скрытые ссылки

Наибольший интерес для специалиста по ИБ представляют не декларативные нормы об ИИ, а жесткие ссылки на стандарты защиты информации. ГОСТ Р 71657-2024 не содержит собственного раздела с требованиями к СЗИ (средствам защиты информации), но делает императивные отсылки к другим документам:

- ГОСТ Р 59407: Стандарт требует соответствия базовой архитектуре защиты данных, описанной в этом документе. Это означает, что любая система ИИ, внедряемая в организации, должна быть интегрирована в существующий контур безопасности, иметь разграничение доступа, подсистемы аудита и антивирусной защиты. Иллюзия того, что облачный сервис ИИ (SaaS) находится «где-то там» и не требует защиты на стороне клиента, разрушается этим требованием.

- ГОСТ Р 59897-2021: Этот стандарт регулирует вопросы хранения и защиты данных в системах ИИ для образования. Он накладывает специфические требования на деперсонализацию данных обучающих выборок и защиту от атак на сами модели (например, отравление данных).

- Управление качеством данных (ГОСТ Р 71484): Впервые качество данных рассматривается как аспект безопасности. Если данные, на которых учится модель, содержат закладки или смещения (bias), это трактуется как уязвимость системы. CISO теперь отвечает не только за конфиденциальность, но и за целостность логики работы ИИ.

1.4. Этический барьер и запрет на полную автоматизацию

Пункт 4.1 стандарта содержит норму, которая имеет юридические последствия: системы ИИ не должны заменять творческую научно-исследовательскую деятельность человека, а должны лишь повышать ее результативность.

С точки зрения комплаенса, это требует внедрения механизмов контроля «человек в контуре» (human-in-the-loop). Полностью автоматическая генерация отчетов или статей без верификации человеком может быть признана нарушением стандарта. Для CISO это означает необходимость разработки регламентов использования ИИ, где будет четко прописана роль оператора, и внедрения технических средств, подтверждающих участие человека (например, электронная подпись под сгенерированным контентом).

Глава 2. Трансформация угроз: От хакеров к манипуляциям данными

Внедрение ГОСТ Р 71657-2024 происходит на фоне изменения ландшафта киберугроз. Традиционные методы защиты (файрволы, антивирусы) оказываются бессильны против специфических атак на системы ИИ, которые теперь легализуются в инфраструктуре.

2.1. LLM и утечки через промпты

Стандарт разрешает использование больших языковых моделей (LLM) для генерации текстов. Основная угроза здесь — утечка конфиденциальной информации через запросы (промпты). Сотрудники, загружающие во внешние LLM чувствительные данные (финансовые отчеты, персональные данные клиентов) для анализа, создают канал утечки, который не контролируется классическими DLP-системами. Новый ГОСТ, требуя соответствия архитектуре защиты, фактически обязывает CISO внедрять шлюзы безопасности для ИИ (AI Gateways) или использовать локальные (on-premise) модели.

2.2. Web Scraping и целостность периметра

Легализация использования поисковых роботов (Web Scrapers) для сбора данных создает риски для внешнего периметра организации. Если ваши сотрудники используют скраперы, вы рискуете попасть в черные списки (IP ban) или скачать вредоносный контент. Если скрапят вас — это нагрузка на инфраструктуру и риск утечки интеллектуальной собственности. Стандарт требует регламентации этой деятельности.

2.3. Коллаборативная фильтрация и социальная инженерия

Использование рекомендательных алгоритмов 3 открывает возможности для манипуляции мнением пользователей. Злоумышленник, понимающий принцип работы алгоритма, может «накрутить» рейтинг вредоносного контента или фишингового ресурса внутри корпоративной базы знаний. Защита от таких атак требует глубокого понимания логики работы ИИ, что является новым вызовом для большинства отделов ИБ.

Глава 3. Контекст больших перемен: Закат Приказа № 17

Невозможно рассматривать ГОСТ Р 71657-2024 в вакууме. Он является частью пазла, центральным элементом которого становится замена фундаментального нормативного акта ФСТЭК России.

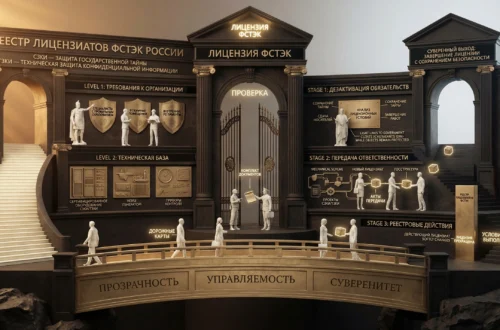

3.1. Отмена Приказа № 17: Конец эпохи

Приказ ФСТЭК № 17 от 2013 года, регулировавший защиту государственных информационных систем (ГИС), был основой отрасли более 10 лет. Он сформировал рынок аттестации и определил подходы к защите. Однако он устарел. Он был ориентирован на статичную защиту периметра и плохо учитывал современные реалии: облака, мобильность, DevSecOps и ИИ.

3.2. Приход Приказа № 117

Новый Приказ ФСТЭК России от 11 апреля 2025 года № 117 «Об утверждении Требований о защите информации…» вступает в силу с 1 марта 2026 года. Это документ нового поколения. Он не просто меняет цифры в требованиях к паролям. Он меняет философию.

Ключевые отличия, создающие проблемы для CISO:

- Тотальный охват: Если 17-й приказ касался только ГИС, то 117-й распространяется на «иные информационные системы» госорганов, ГУПов и госучреждений. Это означает, что внутренняя бухгалтерия, система управления кадрами, портал для записи к врачу в бюджетном учреждении — все это теперь подлежит защите по жестким стандартам ФСТЭК. «Серых зон» больше не осталось.

- Процессный подход: Вводится обязательный цикл PDCA (Plan-Do-Check-Act). Защита — это процесс, а не состояние. Нельзя один раз получить аттестат и забыть на 5 лет. Требуется непрерывный мониторинг и переоценка рисков.

- Квалификация персонала: Вводится жесткий ценз — не менее 30% сотрудников подразделения ИБ должны иметь профильное образование. Для рынка, испытывающего кадровый голод, это катастрофическое требование.

Часть II. Решение: Методология и стандарты нового поколения

Глава 4. ГОСТ Р 72118-2025: Революция «Secure by Design»

Ответом на усложнение систем и рост угроз стала не попытка «закрутить гайки» старыми методами, а предложение принципиально новой инженерной методологии. ГОСТ Р 72118-2025 «Защита информации. Системы с конструктивной информационной безопасностью. Методология разработки» — это манифест новой эры.

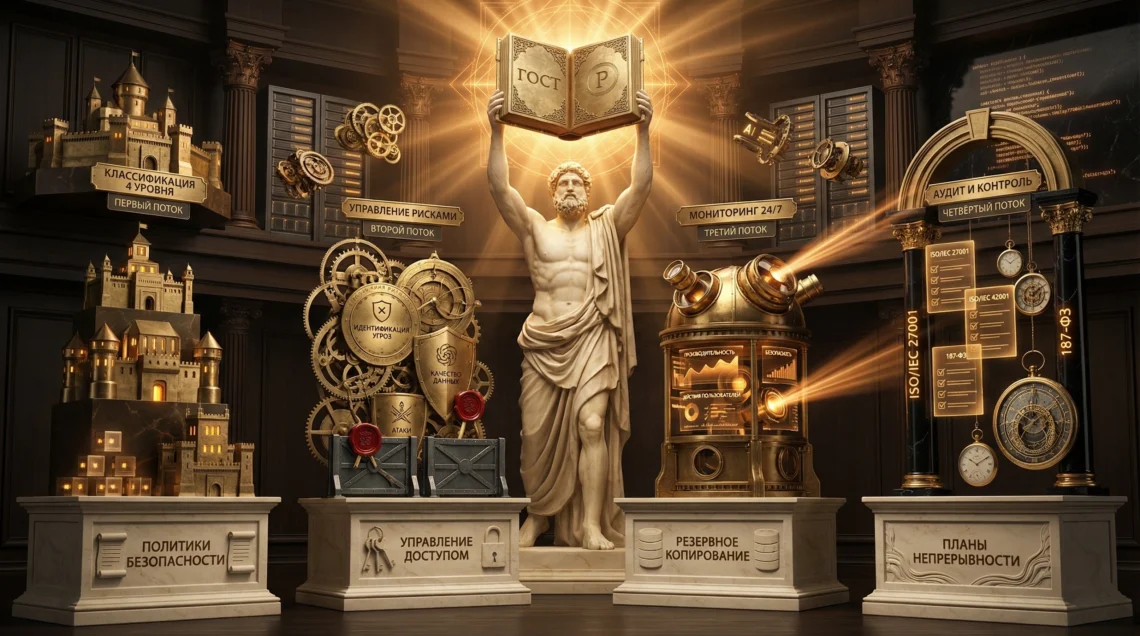

4.1. Концепция конструктивной безопасности

Утвержденный приказом Росстандарта от 6 июня 2025 года № 539-ст и вступающий в силу с 1 декабря 2025 года 9, этот стандарт закрепляет переход от наложенной безопасности к встроенной.

Традиционный подход («Secure by Bolt-on») предполагал, что мы берем функциональную систему (например, на Windows или Linux) и обвешиваем ее средствами защиты: антивирусом, средством от НСД, межсетевым экраном. Это дорого, снижает производительность и не гарантирует безопасности, так как уязвимости остаются в ядре системы.

Подход «Secure by Design» (конструктивная безопасность), легализованный ГОСТом, требует, чтобы механизмы безопасности были заложены в архитектуру на этапе проектирования. Безопасность становится неотъемлемым свойством системы, как прочность моста, а не «покраской», которую наносят в конце.

4.2. Кибериммунитет и архитектура MILS

В основу стандарта легли наработки российских компаний, в частности «Лаборатории Касперского», и концепция кибериммунитета. Технически это реализуется через архитектуру MILS (Multiple Independent Levels of Security).

Ключевые архитектурные паттерны ГОСТ Р 72118-2025:

- Изоляция доменов безопасности (Domain Isolation): Система разбивается на множество мелких, изолированных компонентов. Компрометация одного компонента (например, драйвера принтера) не дает злоумышленнику доступа ко всей системе.

- Контроль информационных потоков (Control of Interprocess Communications): Компоненты не могут общаться друг с другом напрямую. Все взаимодействия идут через доверенного посредника (монитор безопасности), который проверяет каждое сообщение на соответствие политикам безопасности.

- Минимизация доверенной кодовой базы (TCB Minimization): Ядро системы, которому мы вынуждены доверять абсолютно, должно быть максимально компактным и верифицируемым (микроядро).

4.3. Экономический эффект для бизнеса

Для CISO внедрение систем, соответствующих ГОСТ Р 72118-2025 (например, на базе KasperskyOS или аналогичных платформ), несет прямую экономическую выгоду. Такие системы не требуют установки наложенных средств защиты (антивирусов, СЗИ от НСД), так как защищены архитектурно. Это снижает CAPEX (стоимость закупки СЗИ) и OPEX (стоимость администрирования и обновлений). В условиях сокращения бюджетов это мощный аргумент для защиты стратегии перед советом директоров.

Глава 5. Безопасная разработка как обязательство (ГОСТ Р 56939-2024)

Еще одним столпом новой системы является ГОСТ Р 56939-2024 «Защита информации. Разработка безопасного программного обеспечения. Общие требования», вступивший в силу в октябре 2024 года.

5.1. Конец «гаражной» разработки

Если раньше требования по безопасной разработке (SDL) были рекомендательными или касались только вендоров СЗИ, то теперь ситуация изменилась. Приказ ФСТЭК № 117 прямо обязывает государственные органы и учреждения, которые ведут собственную разработку ПО, соблюдать требования разделов 4 и 5 этого ГОСТа.

Это означает, что любой скрипт, написанный штатным программистом для автоматизации документооборота, или портал госуслуг региона, разрабатываемый подрядчиком, должны проходить полный цикл проверок безопасности.

5.2. Инструментальный контроль (SAST/DAST/SCA)

Стандарт требует внедрения конкретных практик:

- Статический анализ (SAST): Автоматический поиск уязвимостей в исходном коде.

- Динамический анализ (DAST): Тестирование работающего приложения методами черного ящика.

- Композиционный анализ (SCA): Проверка используемых open-source библиотек на наличие известных уязвимостей.

Для CISO это означает необходимость закупки соответствующих инструментов (например, Solar appScreener, Positive Technologies Application Inspector) и интеграции их в конвейер CI/CD.

5.3. Сертификация процессов

Обновленный Приказ ФСТЭК № 240 синхронизирует процесс сертификации с новым ГОСТом. Теперь аудиторы при сертификации будут проверять не просто бумажную документацию, а реальное наличие среды сборки, репозиториев кода и отчетов сканеров безопасности непосредственно на площадке разработчика.

Глава 6. Приказ ФСТЭК № 117: Детальный разбор требований

Вернемся к главному административному документу — Приказу № 117. Его требования формируют «дорожную карту» для CISO на ближайшие два года.

6.1. Сравнительный анализ: Приказ 17 vs Приказ 117

| Параметр сравнения | Приказ ФСТЭК № 17 (2013) | Приказ ФСТЭК № 117 (2025) | Влияние на CISO |

|---|---|---|---|

| Область действия | Только ГИС (Государственные ИС) | ГИС + ИС госорганов + ИС ГУП/ГУ + Муниципальные ИС | Расширение зоны ответственности на все системы бюджетного сектора. |

| Подход к защите | Статический (аттестация раз в 5 лет) | Процессный (PDCA, непрерывный мониторинг) | Необходимость внедрения процессов Security Operations (SecOps). |

| Требования к кадрам | Отсутствуют жесткие квоты | Минимум 30% персонала ИБ с профильным образованием | Кризис найма, необходимость бюджетирования обучения. |

| Оценка эффективности | Аттестация | Контроль уровня защиты не реже 1 раза в 3 года + после инцидентов | Увеличение частоты внешних и внутренних аудитов. |

| Удаленный доступ | Общие требования | Только через российские сети, шифрование ГОСТ, строгая аутентификация | Запрет на использование зарубежных VPN и средств удаленного администрирования. |

| Мобильные устройства | Не регламентировано детально | Разрешен BYOD при условии контроля оператором (MDM) | Обязательное внедрение решений класса EMM/MDM. |

| Искусственный Интеллект | Не упоминается | Требования к защите моделей и данных обучения | Необходимость защиты AI-инфраструктуры (см. ГОСТ Р 71657). |

Таблица 1. Ключевые изменения в регуляторных требованиях.

6.2. Оценка негативных последствий

Приказ 117 вводит фундаментальное новшество — риск-ориентированный подход через «оценку негативных последствий». Раньше класс защищенности определялся формально по таблицам. Теперь оператор должен оценить реальный ущерб от нарушения свойств безопасности (конфиденциальности, целостности, доступности).

ФСТЭК выпустит специальную методику оценки , которая позволит дифференцировать меры защиты. Для критически важных систем меры будут усилены, для второстепенных — возможно послабление, если доказано отсутствие значимого ущерба.

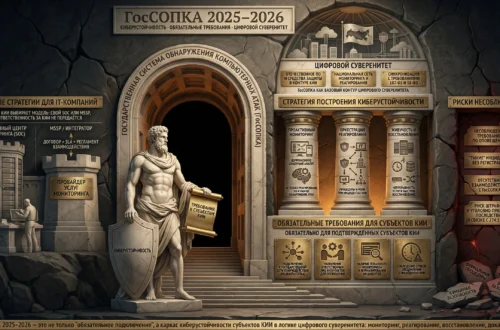

6.3. Мониторинг и реагирование

Требование о непрерывном мониторинге и реагировании на инциденты фактически обязывает операторов систем подключаться к центрам ГосСОПКА или создавать собственные центры мониторинга (SOC). Стандарт ГОСТ Р 59547-2021 становится настольной книгой для построения процессов мониторинга.

Часть III. Специфика и Стратегия: Как выжить в 2026 году

Глава 7. Дамоклов меч: Новая система штрафов и ответственности

Самая неприятная часть для любого руководителя — это личная ответственность. В 2025 году законодатель четко дал понять: время уговоров прошло. Федеральный закон от 23 мая 2025 года № 104-ФЗ внес драконовские поправки в Кодекс об административных правонарушениях (КоАП РФ).

7.1. Ужесточение ст. 13.12 КоАП

Статья 13.12, карающая за нарушение требований о защите информации (в том числе за использование несертифицированных средств), претерпела изменения, которые бьют персонально по карману CISO и руководителей организаций.

- Для должностных лиц: Штрафы выросли с 2,5–3 тыс. рублей до 10–50 тыс. рублей. При массовых нарушениях (а в крупной организации их могут быть десятки) сумма становится критичной для личного бюджета.

- Для юридических лиц: Штрафы выросли до 50–100 тыс. рублей за каждый эпизод.

- Срок давности: Увеличен до 1 года. Это означает, что регулятор может оштрафовать вас за нарушения, выявленные в ходе проверки за весь предыдущий год, и «отсидеться» 2 месяца, как раньше, не получится.

7.2. Оборотные штрафы за утечки (Ст. 13.11 КоАП)

Наибольший резонанс вызывает введение оборотных штрафов за утечки персональных данных. Хотя финальные параметры могут корректироваться, тренд очевиден:

- Штрафы привязаны к объему утечки (количеству субъектов).

- За утечку более 100 тыс. записей штраф для юрлиц может достигать 15 млн рублей и более (вплоть до процента от оборота в повторных случаях).

- Введена колоссальная ответственность за неуведомление Роскомнадзора об инциденте. Штраф за сокрытие утечки в 10 раз выше, чем за процедурные нарушения.

Для CISO это меняет стратегию реагирования на инциденты. Пытаться скрыть утечку теперь экономически самоубийственно. Необходимо выстраивать процессы быстрого (в течение 24 часов) уведомления регулятора.

Глава 8. Стратегическая дорожная карта внедрения (Roadmap 2025-2026)

Учитывая масштаб изменений, попытка «решить проблемы по мере поступления» приведет к коллапсу. Необходима проактивная стратегия. Мы предлагаем пошаговый план действий для CISO.

Фаза 1: Инвентаризация и Осознание (I-II квартал 2025)

- Тотальный аудит ИС: Проведите инвентаризацию всех информационных систем. Выделите те, которые ранее не считались ГИС, но принадлежат ГУП, ГУ или являются муниципальными. Они — в зоне риска по Приказу 117.

- Аудит ИИ-активов: Выявите все подразделения, использующие ИИ (маркетинг, HR, разработка). Проверьте их процессы на соответствие ГОСТ Р 71657-2024. Запретите использование публичных LLM без обезличивания данных.

- Кадровый аудит: Проверьте дипломы всех сотрудников отдела ИБ. Рассчитайте долю профильных специалистов. Если она ниже 30%, немедленно заключите договоры с вузами на профпереподготовку (курсы 500+ часов).

Фаза 2: Техническое перевооружение (I квартал 2026)

- DevSecOps: Внедрите инструменты статического и композиционного анализа кода (ГОСТ Р 56939). Без этого вы не сможете легально развивать свои внутренние порталы и сервисы.

- Замещение средств удаленного доступа: Проведите миграцию с зарубежных VPN-решений (Cisco AnyConnect, FortiClient и др.) на отечественные сертифицированные шлюзы (NGFW) с ГОСТ-шифрованием, чтобы выполнить требования Приказа 117.

- Пилотный проект Secure by Design: Если у вас планируется внедрение IoT или модернизация АСУ ТП, запустите пилот на базе ОС с микроядром (ГОСТ Р 72118). Это позволит отработать методологию конструктивной безопасности и снизить расходы на наложенные СЗИ в будущем.

Фаза 3: Процессная трансформация (2026 год)

- Запуск цикла PDCA: Разработайте и утвердите новые регламенты управления ИБ, соответствующие процессному подходу. Внедрите метрики эффективности защиты.

- Аттестация и Контроль: Проведите оценку соответствия (аттестацию) систем по новым требованиям. Помните, что старые аттестаты действуют до конца срока, но новые требования (например, к мониторингу) нужно выполнять уже с 1 марта 2026 года.

- Интеграция с ГосСОПКА: Обеспечьте техническую готовность к передаче данных об инцидентах в НКЦКИ.

Глава 9. Практические кейсы: Сценарии для разных отраслей

Сценарий А: Университет (ВУЗ)

- Ситуация: ВУЗ использует ChatGPT для помощи студентам в написании курсовых и имеет внутреннюю систему учета успеваемости.

- Риски: Нарушение ГОСТ Р 71657-2024 (отсутствие контроля этики, утечка ПДн студентов в OpenAI). Нарушение Приказа 117 в части защиты системы учета (как ИС госучреждения).

- Действия: Развернуть локальную LLM (например, Saiga или ruGPT) на серверах вуза. Внедрить процедуру маркировки сгенерированного текста. Аттестовать систему учета по требованиям Приказа 117.

Сценарий Б: Региональный Минздрав

- Ситуация: Разрабатывается новый портал записи к врачу силами подрядчика.

- Риски: Использование open-source библиотек с уязвимостями. Нарушение требований к безопасной разработке.

- Действия: Включить в ТЗ требования ГОСТ Р 56939-2024. Обязать подрядчика предоставить отчеты SAST/SCA. Провести приемку кода с участием специалистов ИБ.

Сценарий В: Промышленное предприятие (ГУП)

- Ситуация: Модернизация цеха, внедрение датчиков IoT для предиктивной аналитики.

- Риски: Атаки на IoT-устройства, остановка производства. Невозможность установить антивирус на датчики.

- Действия: Использовать IoT-шлюзы на базе кибериммунной ОС (ГОСТ Р 72118). Сегментировать сеть. Провести оценку негативных последствий для КИИ.

Заключение: Новая нормальность

2026 год станет годом истины для российской кибербезопасности. Государство завершает формирование жесткого, логичного и всеобъемлющего контура регулирования. В нем нет места импровизации.

ГОСТ Р 71657-2024, с которого мы начали этот обзор, — это символ того, что даже самые передовые технологии (ИИ) немедленно помещаются в жесткие рамки безопасности. Приказ ФСТЭК № 117 цементирует эти рамки, делая их обязательными для каждого государственного и окологосударственного компьютера. А ГОСТ Р 72118-2025 дает инструмент — конструктивную безопасность — который позволяет выжить в этих условиях, не разорившись на бесконечной покупке средств защиты.

Для CISO выбор прост: либо возглавить эту трансформацию, став ключевым бизнес-партнером, обеспечивающим устойчивость организации, либо остаться в роли «начальника отдела запретов», которого сметут первые же штрафы и проверки новой волны. Надеемся, этот отчет поможет вам сделать правильный выбор.