Введение: Эпоха цифрового суверенитета и конец регуляторной вольницы

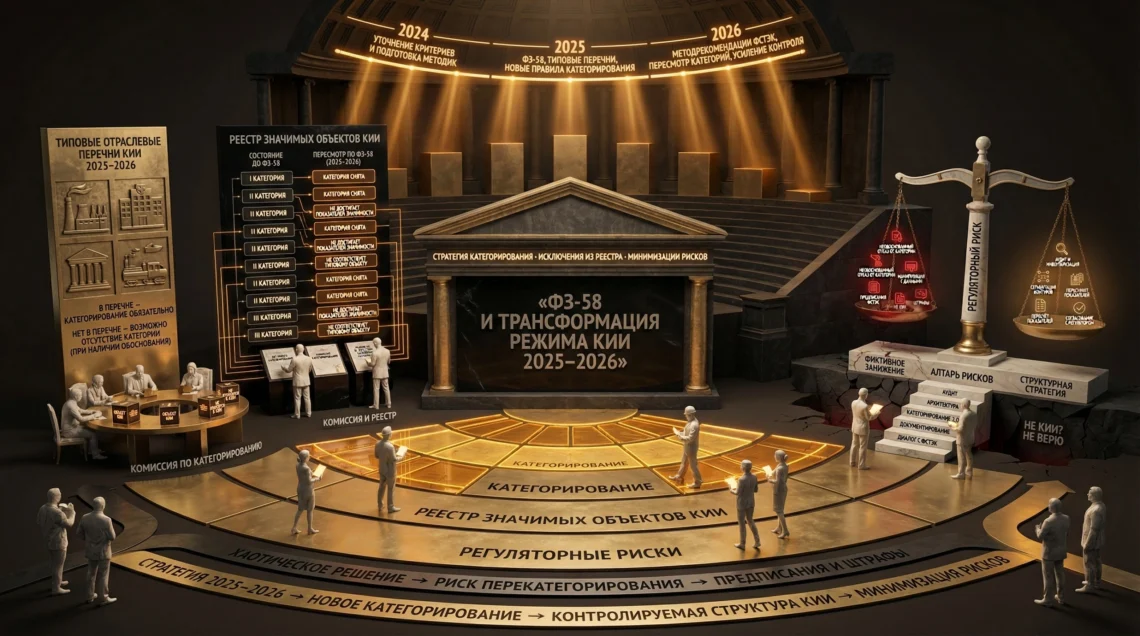

2025-2026 годы знаменуют собой фундаментальный тектонический сдвиг в архитектуре национальной безопасности Российской Федерации. Принятие Федерального закона от 7 апреля 2025 года № 58-ФЗ «О внесении изменений в Федеральный закон «О безопасности критической информационной инфраструктуры Российской Федерации»» (далее — 58-ФЗ) — это не просто косметическая правка существующего законодательства, а смена парадигмы государственного контроля над цифровым пространством. Если период с 2018 по 2024 год можно охарактеризовать как эпоху становления и «мягкой силы», когда регуляторы (ФСТЭК, ФСБ) позволяли субъектам КИИ самостоятельно определять границы своей ответственности, то вступление в силу новых норм с 1 сентября 2025 года открывает эру жесткой стандартизации и императивного контроля.

Геополитическая турбулентность, беспрецедентный рост киберугроз и курс на технологический суверенитет заставили законодателя пересмотреть подходы к защите критической информационной инфраструктуры (КИИ). Практика показала, что «демократичный» подход, при котором субъект сам решал, что у него критично, а что нет, привел к массовому занижению категорий значимости и формальному подходу к безопасности. 58-ФЗ призван закрыть эти «серые зоны».

Настоящий отчет представляет собой исчерпывающее аналитическое руководство для топ-менеджмента, руководителей служб информационной безопасности (CISO), юридических департаментов и профильных консультантов. Документ ставит своей целью не только деконструировать новые законодательные требования, но и предложить прикладные алгоритмы действий: от легитимных стратегий исключения объектов из реестра КИИ до построения эшелонированной защиты в условиях импортозамещения. Мы подробно разберем, как трансформируется ландшафт угроз для ключевых отраслей экономики, какие новые полномочия получают регуляторы и какова реальная цена ошибки в условиях ужесточения административной и уголовной ответственности.

Часть I. Архитектура 58-ФЗ: Детальный анализ нормативных изменений

1.1. Смена концепции: От «Критических процессов» к «Типовым перечням»

Фундаментальным изменением, вносимым 58-ФЗ в «тело» базового закона 187-ФЗ, является отказ от субъективной оценки критичности процессов в пользу нормативно закрепленных перечней. Ранее стержнем категорирования было понятие «критического процесса». Субъект КИИ должен был самостоятельно проанализировать свою деятельность, выявить процессы, нарушение которых приведет к негативным последствиям, и только затем определить информационные системы (ИС), обеспечивающие эти процессы. Это создавало простор для интерпретаций: можно было дробить процессы, утверждать их дублирование ручными методами и тем самым выводить ИТ-системы из-под удара.

Новая редакция статьи 7 закона 187-ФЗ вводит понятие «Перечни типовых отраслевых объектов КИИ». Теперь логика категорирования инвертируется. Первичным становится не мнение субъекта о важности процесса, а наличие его системы в государственном реестре типовых объектов.

Если ИС, АСУ (автоматизированная система управления) или ИТКС (информационно-телекоммуникационная сеть) организации соответствует типу, указанному в утвержденном Правительством РФ перечне для данной отрасли, она a priori считается объектом, подлежащим категорированию. Бремя доказывания обратного (отсутствия значимости) полностью ложится на плечи организации, причем аргументация должна быть безупречной, так как она будет проверяться не только на соответствие методикам, но и на соответствие отраслевому стандарту.

1.2. Отраслевая спецификация: Конец унификации

До 2025 года категорирование проводилось по единым для всех Правилам (Постановление Правительства № 127), где критерии значимости (экономические, социальные, политические) были универсальными. Это порождало массу коллизий: как сопоставить ущерб от остановки химического реактора и сбой в системе продажи авиабилетов?

58-ФЗ вводит норму об отраслевых особенностях категорирования. Теперь для каждой из сфер (здравоохранение, наука, транспорт, связь, энергетика, банковская сфера, ТЭК, атомная энергия, оборонная, ракетно-космическая, горнодобывающая, металлургическая и химическая промышленность) Правительство утверждает свои уникальные метрики и весовые коэффициенты.

- Транспорт: Фокус смещается на нарушение графиков движения, пропускную способность транспортных коридоров и безопасность пассажиров.

- Здравоохранение: Вводится детализация по типам медицинского оборудования и влиянию на доступность высокотехнологичной помощи.

- Финансы: Учитывается объем транзакций, количество клиентов и системная значимость кредитной организации.

Это означает, что CISO многопрофильного холдинга больше не сможет использовать один шаблон акта категорирования для всех «дочек». Каждое направление бизнеса потребует погружения в специфическую отраслевую нормативку.

1.3. Субъектный состав: Исключение ИП и новые обязанности юрлиц

Революционным шагом стало исключение индивидуальных предпринимателей (ИП) из перечня субъектов КИИ.

Эта мера, на первый взгляд, выглядит как либерализация. Однако, при глубоком анализе, она несет в себе скрытые риски для крупных игроков.

- Разрыв цепочек поставок: Многие крупные предприятия использовали ИП как подрядчиков для обслуживания периферийных систем. Теперь эти системы формально выпадают из контура КИИ, что создает юридический вакуум ответственности. Крупному бизнесу придется пересматривать договоры, требуя от подрядчиков-ИП соблюдения стандартов безопасности на уровне гражданско-правовых соглашений, так как 187-ФЗ к ним больше неприменим.

- Миграция рисков: Исключение из КИИ не освобождает ИП от ответственности за утечку персональных данных (152-ФЗ) или нарушение тайны связи. Регуляторный пресс на ИП может сместиться в плоскость защиты данных граждан.

Для юридических лиц (ООО, АО, ГУП, МУП) гайки, напротив, закручиваются. Вводится прямая ответственность руководителей за достоверность сведений, поданных при категорировании. Если ранее можно было сослаться на ошибку комиссии, то теперь наличие системы в типовом перечне делает «ошибку» труднообъяснимой для прокурора.

1.4. Сравнительная таблица: было (187-ФЗ) vs стало (58-ФЗ)

| Параметр сравнения | Режим до 01.09.2025 (Старая редакция) | Режим с 01.09.2025 (Новая редакция 58-ФЗ) | Влияние на бизнес |

|---|---|---|---|

| Основание категорирования | Выявление критических процессов самим субъектом. | Сопоставление ИТ-ландшафта с Типовыми отраслевыми перечнями Правительства РФ. | Резкое сужение пространства для маневра и уклонения от категорирования. |

| Критерии значимости | Единые для всех (ПП-127). | Отраслевые особенности, учитывающие специфику бизнеса. | Необходимость пересмотра всех ранее утвержденных актов. |

| Субъекты КИИ | Госорганы, юрлица, ИП. | Госорганы, юрлица. ИП исключены. | Дерегулирование микробизнеса, но рост требований к цепочкам поставок юрлиц. |

| Сроки пересмотра | Раз в 5 лет. | Раз в 5 лет + внепланово при введении новых перечней. | Обязательная кампания по перекатегорированию в 2025–2026 гг. |

| Импортозамещение | Рекомендательный характер (кроме госзаказчиков). | Прямой запрет на иностранное ПО/ПАК на значимых объектах (с исключениями). | Форсирование бюджетов на миграцию, риск остановки систем. |

| Взаимодействие с ФСТЭК | Уведомительный порядок, возможность возврата документов. | Жесткая регламентация, отмена процедуры возврата (сразу фиксация нарушения). | Рост административных рисков и штрафов. |

Часть II. Отраслевой разрез: специфика категорирования и болевые точки

Понимание общих норм закона недостаточно для практической работы. Дьявол кроется в отраслевых деталях. Рассмотрим специфику ключевых секторов, наиболее затронутых реформой.

2.1. Здравоохранение: между жизнью пациента и цифровой бюрократией

Сектор здравоохранения традиционно является одним из самых сложных для категорирования из-за гибридной природы оборудования (медицинское изделие + ИТ-компонента).

Типовые объекты

Новые перечни для здравоохранения включают:

- Медицинские информационные системы (МИС): Ядро цифрового контура клиники. Хранение электронных медицинских карт (ЭМК), управление расписанием.

- Лабораторные информационные системы (ЛИС): Управление анализаторами, обработка результатов анализов.

- Системы PACS (Picture Archiving and Communication System): Архивация и передача изображений (рентген, МРТ, КТ).

- Системы мониторинга состояния пациентов: Реанимационные комплексы, передающие данные на пост медсестры.

- Системы скорой помощи: Диспетчеризация вызовов, ГЛОНАСС-трекинг бригад.

- Системы льготного лекарственного обеспечения: Учет и выдача рецептов.

Критерии значимости и оценка ущерба

В здравоохранении ключевым критерием является ущерб жизни и здоровью.

- Прямая причинно-следственная связь: Если хакерская атака на аппарат ИВЛ или систему мониторинга в реанимации приводит к отключению, это прямая угроза жизни (1-я категория значимости).

- Косвенная связь: Атака на МИС, блокирующая доступ к ЭМК, может привести к врачебной ошибке (непереносимость лекарств) или задержке операции. По новым отраслевым особенностям, такие риски теперь тоже квантифицируются.

- Нарушение доступности госуслуг: Запись к врачу через Госуслуги — это госуслуга. Сбой шлюза записи подпадает под критерии социальной значимости.

Стратегия исключения

Для клиник (особенно частных) основным способом исключения или снижения категории является доказательство отсутствия влияния на критические процессы:

- Наличие бумажных дубликатов карт и регламентов перехода на «ручной режим».

- Автономность тяжелого оборудования (МРТ, КТ) от общей сети (air-gapping). Если томограф не подключен к ЛВС и интернету, риск удаленной атаки стремится к нулю, что позволяет снизить категорию.

2.2. Транспорт: логистика под прицелом

Транспортная отрасль характеризуется высокой связностью и каскадными эффектами сбоев.

Типовые объекты

АСУ движением: Системы управления светофорами («умный город»), железнодорожная автоматика и телемеханика, системы управления воздушным движением.

- Системы продажи билетов и регистрации: Системы бронирования (GDS), системы контроля доступа (турникеты) в метро и аэропортах.

- Логистические платформы: Управление грузопотоками, складские WMS-системы в портах и терминалах.

- Бортовые системы: ИТ-системы транспортных средств (автопилоты, системы диагностики), имеющие каналы связи с инфраструктурой.

Критерии значимости

- Нарушение транспортного сообщения: Оценивается количество пассажиров, которые не смогут воспользоваться транспортом в сутки. Для метрополитена и аэропортов это почти гарантированно 1-я или 2-я категория.

- Экономический ущерб: Простой порта или железной дороги генерирует колоссальные убытки.

Проблематика

Многие транспортные системы являются распределенными. Сбой в центре обработки данных (ЦОД) в Москве может остановить продажу билетов во Владивостоке. Новые правила требуют категорировать такие системы как единый объект или как совокупность взаимозависимых сегментов, что усложняет защиту.

2.3. Энергетика и ТЭК: критичность по умолчанию

Энергетика — эталонная отрасль КИИ, где кибератака может вызвать физическое разрушение (эффект Stuxnet).

Типовые объекты

- АСУ ТП генерации: Системы управления турбинами, котлами на ГЭС, ТЭЦ, АЭС.

- АСУ ТП сетей: Подстанции, системы релейной защиты (РЗА), системы SCADA диспетчерских центров.

- Системы коммерческого учета (АСКУЭ): Биллинг электроэнергии.

- Системы противоаварийной автоматики (ПА).

Особенности категорирования

В энергетике практически невозможно обосновать отсутствие значимости для АСУ ТП. Основной спор идет за категорию (1-я, 2-я или 3-я).

- Новый фактор: 58-ФЗ и отраслевые перечни теперь включают в КИИ и системы мониторинга, которые ранее часто выводились из-под действия закона как «не управляющие». Теперь, если система предоставляет данные диспетчеру для принятия решений, она считается влияющей на процесс.

2.4. Финансовый сектор: Деньги любят тишину и защиту

Банковская сфера уже давно живет под жестким регулированием ЦБ (Положения 683-П, 719-П, 757-П), но 58-ФЗ интегрирует эти требования в общую канву КИИ.

Типовые объекты

- АБС (Автоматизированная банковская система): Главная книга, учет счетов.

- Процессинг: Обработка карточных транзакций.

- ДБО (Дистанционное банковское обслуживание): Мобильные приложения, интернет-банк.

- Антифрод-системы: Системы выявления мошенничества.

- Внутренние шлюзы: Взаимодействие с ГИС (СМЭВ, ЕБС, Цифровой профиль).

Специфика

Для банков критичным является не только простой (доступность), но и целостность данных (балансы счетов). Новый закон требует согласовывать планы перехода на отечественное ПО с ЦБ , что создает двойной контур контроля: ФСТЭК + ЦБ.

Часть III. Протокол исключения: пошаговая инструкция по выводу объектов из реестра КИИ

В условиях, когда каждый значимый объект — это миллионы рублей расходов и уголовные риски для руководства, бизнес закономерно ищет пути легальной минимизации количества таких объектов. Процедура «исключения» (или, юридически точнее, пересмотра категории на «незначимую» или вывода из эксплуатации) требует ювелирной точности.

3.1. Юридические основания для исключения

Окно возможностей для исключения открывается в следующих случаях :

- Изменение нормативной базы: Вступление в силу 58-ФЗ и новых типовых перечней обязывает провести перекатегорирование. Это шанс пересмотреть старые решения. Если по новой методике объект набирает меньше баллов — его можно понизить или исключить.

- Технологические изменения: Модернизация, изменение архитектуры, вывод функционала в «облако» (с нюансами), децентрализация.

- Изменение бизнес-процессов: Отказ от вида деятельности, снижение объемов (например, снижение пассажиропотока ниже порогового значения).

- Ликвидация/Реорганизация: Слияния, поглощения, выделение непрофильных активов.

3.2. Стратегия «Технического даунгрейда» (Technical Downgrading)

Самый надежный способ исключения — сделать так, чтобы объект перестал быть критическим физически.

- Сегментация и изоляция:

Вместо одной большой сети «предприятие», которая вся становится КИИ, сеть дробится на контуры.- Контур А (Критический): АСУ ТП, серверная. Здесь применяются максимальные меры защиты.

- Контур Б (Офисный): Бухгалтерия, HR, маркетинг. Если доказать, что Контур Б физически изолирован (через Air Gap или жесткие межсетевые экраны) и его компрометация не влияет на Контур А, то Контур Б можно попытаться вывести из перечня значимых объектов или понизить категорию.

- Снижение автоматизации:

Введение регламентов ручного управления. Если доказать, что при отказе АСУ оператор может управлять задвижкой вручную в течение 24 часов без аварии, то критерий «экологический ущерб» может быть снижен. Важно: Это должно быть подтверждено учениями и реальной возможностью персонала, а не только на бумаге.

3.3. Документальная война: Подготовка Актов и Сведений

Бюрократическая часть процесса является решающей. ФСТЭК работает с документами. Ошибка в запятой или коде ОКВЭД может привести к отказу.

Этап 1: Комиссия и Ревизия

Издается приказ о создании (или возобновлении работы) постоянной комиссии по категорированию. Комиссия проводит инвентаризацию:

- Выявляет все ИС/АСУ.

- Сверяет их с новыми Типовыми перечнями.

- Проводит расчет показателей критериев значимости по новым отраслевым методикам.

Этап 2: Акт категорирования

Если принято решение об отсутствии необходимости присвоения категории (или понижении), составляется Акт.

- Содержание Акта: Обязательно указывается, почему объект, присутствующий в типовом перечне, в данном конкретном случае не является значимым. Например: «Система видеонаблюдения (Типовой объект № X) охватывает только периметр хозблока, не влияет на производственные процессы, ущерб от отказа оценивается в 0 руб.»

- Обоснование: Ссылки на бухгалтерские данные, технические паспорта, экспертные заключения.

Этап 3: Форма 236 и ее ловушки

Сведения подаются по форме Приказа ФСТЭК № 236.

- Электронный вид: Обязательно приложение файлов в формате .ods (Open Document Spreadsheet). Использование проприетарных форматов (.xls,.xlsx) часто становится формальной причиной для возврата/претензий.

- IP-адреса и домены: С 2025 года требуется указывать внешние IP-адреса и доменные имена. Это «маячок» для НКЦКИ. Указание «серых» адресов или сокрытие реальных точек входа недопустимо. Если объект изолирован — ставится прочерк, но это будет проверяться при выездной проверке.

- Программное обеспечение: Детальный перечень всего ПО, включая версии. Это используется для контроля импортозамещения. Указание Windows Server 2012 R2 в 2026 году автоматически вызовет вопросы о соблюдении запрета на иностранное ПО.

Этап 4: Взаимодействие с ФСТЭК

Пакет документов (Сопроводительное письмо + Акт + Сведения в бумажном и электронном виде) направляется в центральный аппарат ФСТЭК (Москва, ул. Старая Басманная, 17) или в территориальное управление (в зависимости от категории и региональной принадлежности субъекта).

- Сроки: 10 дней с момента утверждения Акта.

- Реакция: ФСТЭК вносит изменения в Реестр. Если регулятор не согласен, он направляет требование о предоставлении пояснений или предписание о пересмотре.

Часть IV. ТЗКИ и «Ловушка собственных нужд»: Лицензионные риски

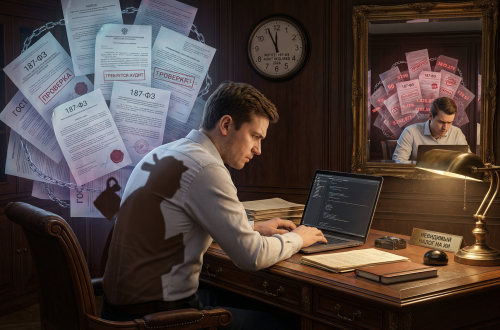

В контексте 58-ФЗ вопрос о необходимости лицензии ФСТЭК на деятельность по технической защите конфиденциальной информации (ТЗКИ) приобретает новую остроту.

4.1. Миф о «собственных нуждах»

Широко распространено заблуждение: «Мы защищаем свою инфраструктуру, нам лицензия не нужна». Это верно лишь отчасти и только для простых сценариев.

Ситуация меняется, если:

- Группа компаний (Холдинг): Головная организация (или специальная ИТ-дочка) обеспечивает безопасность дочерних предприятий. С точки зрения закона, это оказание услуг сторонним юридическим лицам. Даже если деньги не перечисляются (внутригрупповые расчеты), деятельность подлежит лицензированию.

- Мониторинг (SOC): Деятельность по мониторингу информационной безопасности (выявление инцидентов) лицензируется. Если вы строите свой SOC, который обслуживает несколько юрлиц холдинга — нужна лицензия.

- Государственные информационные системы (ГИС): Если субъект КИИ является оператором ГИС (актуально для многих госучреждений), требования к защите ужесточаются, и выполнение работ собственными силами без лицензии может быть оспорено при аттестации.

4.2. Аутсорсинг vs Инхаус: Экономика безопасности

Получение лицензии ТЗКИ — это дорогой проект (оборудование, аттестация помещений, штат квалифицированных сотрудников, госпошлина).

- Инхаус (Получение лицензии): Имеет смысл для крупных холдингов, создающих кэптивные ИБ-компании. Это дает контроль и независимость.

- Аутсорсинг (MSSP): Для среднего бизнеса выгоднее нанять лицензиата. 58-ФЗ требует, чтобы привлекаемые подрядчики имели все необходимые лицензии и не были связаны с недружественными странами.

Важно: Передача функций на аутсорсинг не снимает с субъекта КИИ ответственности за инциденты. Вы отвечаете за выбор подрядчика и контроль его работы.

Часть V. Дамоклов меч ответственности: Анализ рисков и штрафов

Игнорирование требований 58-ФЗ — это игра с огнем. Законодатель предусмотрел эшелонированную систему наказаний.

5.1. Административная ответственность (КоАП РФ)

Статья 13.12.1 КоАП РФ является основным инструментом «воспитания».

- Непредставление сведений: Штраф для юрлиц до 500 000 руб.

- Нарушение порядка категорирования: Штраф до 500 000 руб.

- Нарушение требований безопасности (отсутствие СЗИ): Штраф до 100 000 руб.

Нюанс: Штрафы могут суммироваться. Если в ходе проверки выявлено, что не категорированы 10 систем, штраф может быть выписан за каждую (или как за длящееся правонарушение, практика разнится, но риск мультипликации высок).

Также применяется ст. 19.7.15 КоАП за непредоставление сведений об инцидентах в ГосСОПКА.

5.2. Уголовная ответственность (УК РФ)

Статья 274.1 УК РФ — «кошмар CISO».

- Состав: Неправомерное воздействие на КИИ, а также нарушение правил эксплуатации средств хранения, обработки или передачи охраняемой компьютерной информации, содержащейся в КИИ.

- Субъект: Физическое лицо (сотрудник, руководитель).

- Условие: Наступление вреда (ущерба).

- Санкция: До 6 лет лишения свободы (ч. 3), а при тяжких последствиях — до 10 лет (ч. 4, 5).

Тяжкие последствия — понятие оценочное. Это может быть крупный финансовый ущерб, длительная остановка производства, экологическая авария или дезорганизация работы органов власти.

Кейс-стади (Гипотетический):

Системный администратор завода отключил журналирование событий безопасности, чтобы повысить производительность сервера. Хакеры проникли в сеть и зашифровали данные, завод встал на неделю. Ущерб — 100 млн руб.

- Вердикт: Администратор может быть привлечен по ч. 3 ст. 274.1 УК РФ за нарушение правил эксплуатации. Генеральный директор — за халатность (если не обеспечил ресурсы и контроль).

Часть VI. План действий на 2025–2026 годы: Дорожная карта выживания

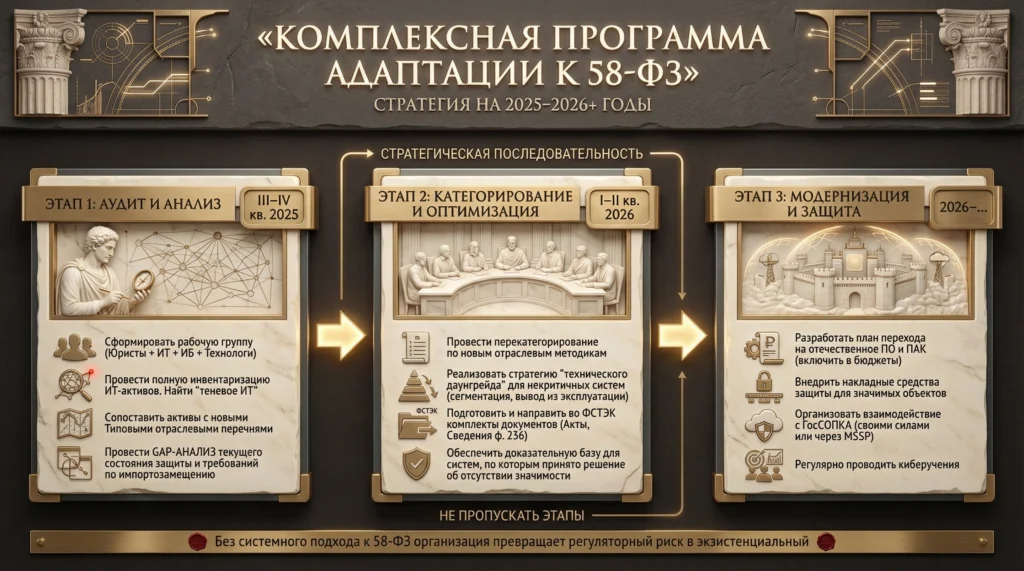

Для успешной адаптации к 58-ФЗ организациям необходимо реализовать комплексную программу.

Этап 1: Аудит и Анализ (III-IV кв. 2025)

- Сформировать рабочую группу (Юристы + ИТ + ИБ + Технологи).

- Провести полную инвентаризацию ИТ-активов. Найти «теневое ИТ».

- Сопоставить активы с новыми Типовыми отраслевыми перечнями.

- Провести гэп-анализ (Gap Analysis) текущего состояния защиты и требований по импортозамещению.

Этап 2: Категорирование и Оптимизация (I-II кв. 2026)

- Провести перекатегорирование по новым отраслевым методикам.

- Реализовать стратегию «Технического даунгрейда» для некритичных систем (сегментация, вывод из эксплуатации).

- Подготовить и направить во ФСТЭК комплекты документов (Акты, Сведения ф. 236).

- Обеспечить доказательную базу для систем, по которым принято решение об отсутствии значимости.

Этап 3: Модернизация и Защита (2026–…)

- Разработать план перехода на отечественное ПО и ПАК (включить в бюджеты).

- Внедрить накладные средства защиты для значимых объектов.

- Организовать взаимодействие с ГосСОПКА (своими силами или через MSSP).

- Регулярно проводить киберучения.

Заключение

Принятие 58-ФЗ — это сигнал о том, что государство больше не намерено терпеть «цифровой нигилизм» в критических отраслях. Период уговоров закончился. Новый закон дает регуляторам мощный инструментарий принуждения: от типовых перечней, исключающих споры о значимости, до уголовной ответственности за бездействие.

Для бизнеса это означает неизбежный рост затрат на ИБ. Однако грамотная юридическая и техническая работа, своевременное категорирование и легитимная оптимизация перечня объектов позволяют не только избежать штрафов, но и построить реально работающую систему цифрового иммунитета, способную защитить бизнес от экзистенциальных угроз XXI века.

Приложение: Справочные таблицы

Таблица 1. Примеры Типовых объектов КИИ по отраслям

| Отрасль | Примеры типовых объектов (ориентировочно) | Критерий критичности |

|---|---|---|

| Здравоохранение | МИС, ЛИС, PACS, Системы мониторинга реанимации | Ущерб здоровью, нарушение доступа к медпомощи. |

| Транспорт | АСУ ТП движения, Системы продажи билетов, Навигационные системы | Нарушение графиков, транспортный коллапс. |

| ТЭК / Энергетика | АСУ ТП котлов/турбин, SCADA сетей, АСКУЭ, Диспетчерская связь | Аварии, отключение потребителей, веерные отключения. |

| Банки / Финансы | АБС, Процессинг карт, ДБО, Антифрод | Финансовый ущерб, социальная напряженность, нарушение ликвидности. |

| Связь | Биллинг, Коммутаторы (Softswitch), Системы управления сетью (NMS) | Количество абонентов без связи, недоступность экстренных служб. |

| Промышленность | АСУ ТП непрерывных циклов, Станки с ЧПУ (сетевые), Системы ПАЗ | Экологический ущерб, срыв гособоронзаказа, экономический ущерб. |

Таблица 2. Матрица рисков и ответственности

| Вид нарушения | Статья НПА | Субъект | Санкция |

|---|---|---|---|

| Непредставление сведений о категорировании | ст. 19.7 КоАП, ст. 13.12.1 КоАП | Юрлицо | Штраф до 500 000 руб. |

| Нарушение требований безопасности (нет СЗИ) | ст. 13.12.1 КоАП | Юрлицо | Штраф 50-100 тыс. руб. |

| Несообщение об инциденте в ГосСОПКА | ст. 19.7.15 КоАП | Юрлицо | Штраф 100-500 тыс. руб. |

| Работа без лицензии ТЗКИ (с доходом) | ст. 14.1 КоАП | Юрлицо | Штраф 40-50 тыс. руб. + конфискация |

| Нарушение правил эксплуатации (с вредом) | ст. 274.1 УК РФ | Физлицо | Лишение свободы до 6-10 лет |